WikiLeaks DDoS

Aki a wikileaks-et szeretné böngészni, annak most nincs szerencséje, tekintve hogy egy éppen folyamatban lévő, masszív DDoS támadás alatt rogyadoznak a szerverei. A wikileaks első körös spekulációi szerint lehet összefüggést keresni az olimpia, egy jövőbeni, vagy az éppen aktuális szíriai kiszivárogtatott dokumentumokkal. Mint utólag kiderült, mindhárom lövés mellé ment: Egy magát AntiLeaks néven futtató hackorcsapat vállalta magára a támadást:

We are not doing this to call attention to ourselves. We are young adults, citizens of the United States of America and are deeply concerned about the recent developments with Julian Assange and his attempt at aslyum [sic] in Ecuador.

Nem azért csináljuk hogy felhívjuk magunkra a figyelmet. Fiatal amerikai állapolgárok vagyunk, és elég nyugtalanítónak találjuk Julian Assange Ecuadori menedékjogi kérelmével kapcsolatos fejleményeket.

Assange is the head of a new breed of terrorist. We are doing this as a protest against his attempt to escape justice into Ecuador. This would be a catalyst for many more like him to rise up in his place. We will not stop and they will not stop us.

Assange egy új fajta terrorista csoport feje. Azért tesszük ezt, hogy tiltakozásunkat fejezzük ki az igazságszolgáltatás elől történő menekülése ellen. Ez felbátorítaná a hozzá hasonlókat, hogy odáig merészkedjenek mint ő. Nem fogunk leállni, és nem fognak megállítani minket.

Bukták, breachek és balhék

A hongkongi rendőrség őrizetbe vett egy 21 éves srácot aki facebookon hencegett azzal hogy leDoSolta pár állami intézmény weboldalát. Azután zoomoltak rá, miután ostoba módon olyan üzeneteket postolt ki, amelyekben dos támadással fenyegetőzőtt több kormányzati weboldal ellen.

A Reuters hírügynökség blog oldala egy elavult WordPress okán kompromittálódott: Náluk a wordpress 3.1.1 verziója volt fenn, a jelenlegi verzió a 3.4.1. Ezek után a @ReutersTECH twitter accot is beownolták, amit a aztán átneveztek @ReutersME-re (ME mint MiddleEast), majd jónéhány kamu üzenetet is kitwitteltek. Nem néztem utána mi volt a bugz a wordpressben, de lehetett akár egy sérülékeny plugin, vagy egy gyenge jelszó is. Szerencsére van rá eszköz, hogy ezeket a hibákat leteszteljük.

Tanulság? Wordpressel csak óvatosan, nagyon sok kompromizé történt már miatta. Figyeljetek oda rá: tartsátok frissen, járjatok utána a pluginoknak, és legyen erős jelszó, jobban fogtok aludni. Ha Wordpresst üzemeltettek akkor tessék ráereszteni a wpscan-t, nem fog fájni, ingyen van...

Olyan régen volt már hogy valami játékcéget lékeljenek meg a cibercsibészek... No, eljött a Blizzard ideje is: Michael Morhaime hivatalos közleményben értesítette a felhasználóit a tényállásról. Augusztus 4.-én felfedezték hogy a cég hálózatában valaki garázdálkodik. Jelenleg még nem találtak bizonyítékot arra vonatkozóan hogy kártyaadatok vagy számlázási infók kerültek volna ki de a nyomozás még folyamatban van. Biztos hogy hozzáfértek a Battle.net felhasználói adataihoz, mint email címek, felhasználó nevek, és biztonsági kérdések/válaszok. Mike szerint nem kell aggódni amiatt hogy a felhasználói accokba tömegesen fognak belépkedni, mivel SRP-t használnak, így minden egyes felhasználó esetében külön kéne törni a jelszót. Na ők legalább készültek rá, hogy mivan ha megreped a bili...

Irán megelégelte hogy folyamatosan széthaxolják a rendszereiket, ezért úgy döntöttek hogy lekapcsolják az állaigazgatási rendszereket az internetről.

Régen hallotunk már Anonymous-os sztorit... (hja.. a hüvösről nehéz dosolni.. :)) Miután a demonoidot lekapcsolták, az anon célba vette az ukrán kormányt. Az a terv hogy eleresztenek pár DoS-t, és kiraknak pár deface-t. A projekt kódneve: opDemonoid. Kreatív. Nem találok szavakat... hopp, most jött le indexen is...

A háttérben eközben a Mariposa botnet egykori feltételezett üzemeltetője, a szoftver írója, a Szlovén származású Matjažu Škorjancu tárgyalása jelenleg folyamatban van.

Gauss

A Kaspersky Lab bejelentése nyomán kapott szárnyra a hír - ismét megjelent egy -vélhetően állami háttérrel létrehozott- célzott támadásokra használt malware: a Gauss nevet kapta. Az eddig rendelkezésre álló információk szerint a Gauss szoros rokoni kapcsolatban áll a stuxnet/duqu/Flame családdal, bár ez a jószág a közel keletet célozza. Kasperskyék egyenesen úgy kezdik hogy ez egy államilag szponzorált kémcucc, ami bizonyos konfigokra, böngészőben elmentett jelszavakra, böngészési előzményekre, bankkártya adatokra, cookie-kra vadászik. A banki adatok elemelését célzó funkcionalitásnak eddig még nem látott, egyedi karakterisztikája van. 2011 szeptemberére tehető a megjelenése, ehez képest 2012 júniusában fedezték fel, a Flame felgöngyölítése közben, és sok hasonlóságot találtak a két szoftver között. A Gauss C&C szervereit (Command and Control - a vezérlő felület) nem sokkal ezután lekapcsolták, azóta a Gauss alvó állapotban van, arra várva hogy a C&C szerverek ismét elérhetőek legyenek.

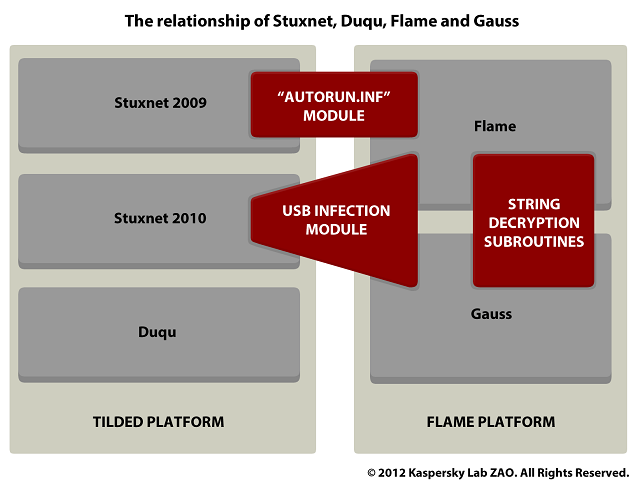

Alant egy összehasonlítás, illetve a kapcsolatok vizualizálása az SDFG (Stux,DuQu,Flame,Gauss) család tagjai között.

Első hallásra furcsának tűnhet hogy egy államilag szponzorált trójai banki adatokra vadászik. Tegyük hozzá hogy a Gauss valamiért kíváncsi a rendszer konfigokra is (hálózati eszközök, meghajtók, BIOS infók), illetve a célzott bankok a következők: Bank of Beirut, EBLF, BlomBank, ByblosBank, FransaBank és Credit Libanais. Ez eddig mind libanoni bank... Plusz Citibank, plusz PayPal. Az USB-terjesztési mechnanizmusa ugyanaz mint a Stuxnet és a Flame esetében, kivéve hogy bizonyos körülmények között törölni tudja magát a meghajtóról, és az összegyűjtött információkat egy rejtett fájlban tárolja el. Mindezek mellé, eddig tisztázatlan okból kifolyólag egy új betűkészletet is telepít a fertőzött gépekre, ennek neve "Palida Narrow". Ez az apróság lehetővé teszi hogy egy weboldalon keresztül ellenőrizni tudjuk hogy egy gép fertőzött-e. A srácok a CrySyS-nél már pörögnek rajta, már össze is raktak egy weboldalt amin ellenőrizni lehet a fertőzést, illetve akinek erről bővebb információra van szüksége az a blog.crysys.hu-n talál egy szép összefoglalót erről.

És akkor mindezek mellé fűszerezzük meg a történetet egy csipetnyit: A kód tartalmaz néhány erősen titkosított (RC4) részt: Ennek a kulcsa a %PATH% és %PROGRAMFILES% környezeti változók - valamiféle - kombinációjának 10000-szeri (igen tízezer) MD5-öléséböl származtatható. A Kaspersky Lab twitteren tett közzé felhívást: akik world-class kriptográfiai skillekkel rendelkeznek, és szeretnének beszállni a projektbe, azok jelentkezhetnek a megadott email címen.

Még egy fontos dolog, ami nem maradhat ki: Köszönet Boldinak a segítségért! :)

Egy kis whatever

Ha van még szabad 5 perced, akkor mozizz bele hogy milyen lehet, amikor egy csendes kávézóban leül melléd a történem egy darabja, aztán lazulj le a Gravitas DC20 albumjára.

|Z| 2012.08.10. 17:17:44

"At this rate, for each machine dedicated to cracking these passwords, they can check 100,000 of their top passwords against 400,000 usernames, per day. Since the attack happened over 5 days ago, millions of users’ passwords have likely already been cracked."

opine.me/blizzards-battle-net-hack/