Ahogy az várható volt, az RSA körüli "vihar" gyorsan elcsendesült. Az RSA Conference rendben lezajlott, a szakma láthatóan könnyen túllépett azon, ha a világ egyik legnagyobb biztonsági cége lefekszik az NSA-nek - egy kis ingyen pia kérdése volt az egész.

Szerencsére azért nem mindenkit lehet ilyen könnyen lekenyerezni. Neves kriptográfusok nem hagyták békén a témát, és most publikált kutatásukban demonstrálják, hogy milyen hatású volt a hírszerzők által a BSAFE könyvtárba beerőszakolt Dual EC véletlengenerátor a TLS forgalom biztonságára.

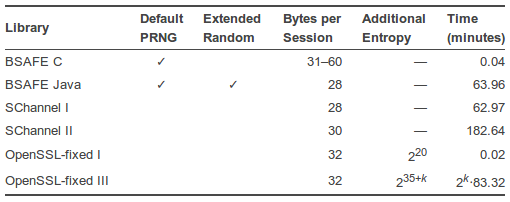

A kutatók munkájából egyrészt kiderül, hogy bár a különböző programnyelvekhez készült könyvtárak között jelentős különbségek vannak, a hátsó kaput tartalmazó véletlengereátor használata mellett egy kisebb cluster is gyakorlatilag pillanatok alatt képes lehet a TLS kapcsolatok teljes megfejtésére.

A "szervek" számára különösen hasznos továbbá, hogy egyes implementációk olyan nonce értékeket generálnak, melyek alapján egy passzív támadó képes lehet azonosítani, hogy mely szolgáltatások futtatnak támadható implementációkat.

A kutatás során arra is fény derült, hogy nem a Dual EC volt az egyetlen NSA-nek szánt "easter egg" a csomagban: az úgynevezett Extended Random TLS kiegészítés lehetővé teszi a kliensek számára aszokásosnál hosszabb nonce értékek elkérését a szervertől. Mivel a backdoor éppen ezeken a nonce értékeken keresztül szivárogtatja ki a véletlengenerátor állapotinformációját, a kiegészítést használó kiszolgálók kapcsolatainak megfejtése akár 65.000-szer gyorsabb lehet.

Persze mindez az EMC/RSA helyzetén lényegében nem változtat, a cég ugyanolyan megkerülhetetlen szereplő lesz a piacon, mint eddig volt, az igazán fontos, nagy hálózatokban pedig még sok évig ugyanúgy ott fog ketyegni az összes olyan termék, melyek hátsó kapuira még nem derült fény.

Ha szeretnétek tájékozódni, hogy a hasonló csapdahelyzeteket a jövőben hogyan kerülhetjük el, járjatok el Cryptonite-ra!

Zorg a Rettenetes · http://musicanta.blog.hu 2014.04.03. 11:55:23