Valamivel egy évvel a DigiNotar fiaskó után az incidenst kivizsgáló Fox-IT nyilvánosságra hozta jelentését (holland állami beszállítóról van szó, azt hiszem ezt nevezik átláthatóságnak) a történtekről. A több mint 100 oldalas riport minden oldala sűrű arccsapkodásra ingerli az olvasót, a legjobb szó, ami az első átolvasás után eszembe jut, az a szégyen. Jobban belegondolva azonban be kell hogy lássam, hogy a szolgáltató által elkövetett hibák egy része nagyon is tipikus sőt, a problémák szinte bele vannak kódolva egyes informatikai audit folyamatokba. Az ember azért persze elvárná egy CA-tól, hogy egy OSCP laborfeladatnál magasabb biztonsági szinten generálja azokat a rohadt tanúsítványokat :P

Internetről elérhető szerverek DMZ-ben? - Pipa!

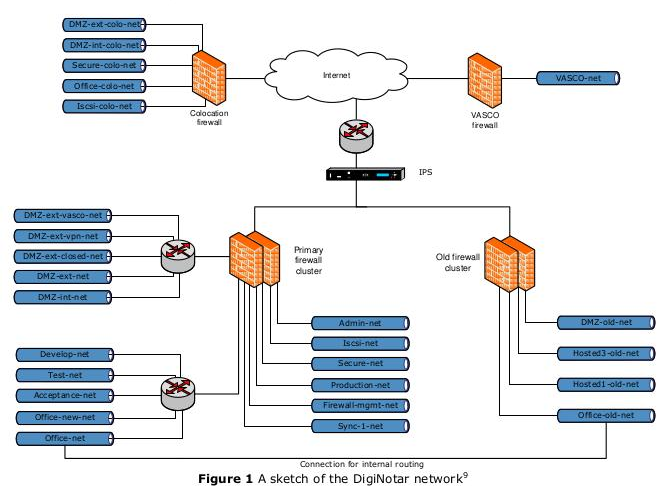

A Digi Notar ránézésre jól szegmentált hálózatot üzemeltetett, a zónák között tűzfalak szabályozták a forgalmat, az internetre néző szolgáltatásokat DMZ-ben tartották, ahogy a nagy könyvekben meg van írva.

Ennek ellenére a támadó, miután behúzta gyakorlatilag az összes DMZ-ben található gépet (webes hibán keresztül, természetesen), egy belső SQL szerveren keresztül vígan becsatornázta a forgalmát a belső hálózati szegmensekbe, majd onnan vissza is tudott kanyarodni a DMZ-n keresztül. Sajnos sokan elfelejtik, hogy a DMZ feladata nem merül ki a befelé irányuló forgalom megszűrésében, hanem oda kellene figyelni a kifelé induló kapcsolatokra is - példának okáért miért is kellene egy egyszerű webszervernek kapcsolatot nyitnia bármilyen internetes hoszt irányába?

Használsz IPS-t? - Pipa!

A képen látható, alapértelmezett konfigurációban futó, tűzfal elé helyezett IPS a nagy arányú hamis-pozitív jelzés miatt - ahogy a tapasztalat is mutatja - nem sokat ért.

Készül napló a kritikus erőforrásokon végzett műveletekről? - Pipa!

A féloldalas tűzfalbeállításoknak köszönhetően tehát a támadó könnyedén átvette az uralmat a hálózat legfontosabb szegmenseiben lévő gépek felett, így "már csak" a tanúsítványgenerálás maradt hátra. És itt jön a történet legdurvább, már-már gyomorforgató része (legalábbis defenzív nézőpontból :).

A HSM-ekkel kapcsolatban álló CA szerverek ugyanis olyan gépekre logoltak, melyekhez a támadó hozzáférhetett, a logokat pedig módosíthatta illetve törölhette. Sőt, a behatoló a menedzsment szoftver megberhelésére is vette a fáradtságot, így például vissza is dátumozhatta a kiállított tanúsítványokat. Mindezen pedig az sem segített, hogy a CA szerverek csak egy megfelelő smart-kártya jelenlétében voltak hajlandóak szignózni, volt ugyanis olyan kiszolgáló, melynél ez a "kulcs" az incidens lefolyása alatt folyamatosan, heteken keresztül rendelkezésre állt.

Így tehát nem lehet biztosan megállapítani, hogy egy DigiNotar által hitelesített tanúsítvány legitim-e, a szolgáltató által kibocsátott összes tanúsítványt potenciálisan kompromittáltnak kell tekinteni, a böngészőgyártók döntése a DigiNotarral szembeni bizalom megvonásáról nagyon is helyes volt.

A nyomozás ezzel együtt feltárt több száz, biztosan rosszindulatú tanúsítványt, ezek nagy rész eddig ismeretlen volt, és nem tudni kikkel szemben használhatták őket. Nemzetközileg elismert tanúsító szervezetek a világ IT-biztonsági kulturában hollandiától elmaradottabb részein is működnek, rossz belegondolni, milyen állapotok uralkodhatnak arrafelé.

|Z| 2012.11.10. 21:59:16

"The logs were stored on the netHSM for a short period of time and were deleted every time the system was turned off."

És végül nagyon furdall a kiváncsiság, hogy a többi rogue certet vajon használták....