Sokan érdeklődnek mostanában a Cyberlympics részleteiről, ez pedig egy ilyen beszámolós nap (és a holnapi is az lesz, helló ITBN! :), így fogadjátok szeretettel a PRAUDITORS csapatát erősítő EQ beszámolóját (innen nyúlva, kicsit szerkesztve). Katt a Továbbra!

Cyberlympics beszámoló

2012.09.25. 18:00 | buherator | Szólj hozzá!

Címkék: beszámoló az olvasó ír cyberlympics

EuSecWest 2012 beszámoló - Első nap

2012.09.25. 08:00 | buherator | 1 komment

Kutyacica kint járt az EuSecWest 2012 konferencián, és volt olyan kedves, hogy összeállított nekünk egy érdekfeszítő beszámolót az eseményről, melyből az érdekesebb előadásokról, illetve a mobil Pwn2Own versenyről is tájékozódhadtok.

Kattanjatok a Továbbra!

Címkék: esemény beszámoló eusecwest az olvasó ír

Hírek - 2012/38. hét

2012.09.24. 13:26 | buherator | 1 komment

Bocs a késésért, tegnap óta vírusírtok layer 0-ban...

Konferenciák

A múlt héten volt EuSecWest illetve Ekoparty is, előbbiről kutyacica készített részletes beszámolót, utóbbival kapcsolatban pedig a Rizzo-Doung páros idei SSL-törő csodájáról (CRIME), illetve az Oracle adatbázisok brute-force lehetőségeiről lesz majd részletesebb poszt.

Hotmail jelszavak

Valójában nem újkeletű történet, de csak most tudatosult a többségben, hogy a Hotmail a 16 karakternél hosszabb jelszavakat 16 karakternél levágja. A Microsoft a korlátozás megtartását azzal indokolta, hogy az incidensek túlnyomó részében a jelszavakat általában egyszerűen kicsalják a felhasználóktól, vagy a jelszavak újrahasznosítására játszanak, ezen pedig a komplexitás növelése nem segít.

Sophos - Baráti tűz

A Sophos víruskergető egy mintafrissítésnek köszönhetően karanténba helyezte/törölte saját komponenseit, működésképtelenné válva a felhasználók mintegy egyharmadának számítógépein. A malőr egyes esetekben a gazda rendszerek működését is érintette, több angol áruháznak illetve banknak fel kellett függesztenie a point-of-sale terminálok használatát. A problémára nagyjából fél nap alatt adott ki javítást a Sophos, a frissítések telepítése azonban kevésbé ment gördülékenyen, mivel a hiba az antvírus frissítő mechanizmusát is érintette.

Apple biztonsági frissítések és iOS 6

Az Apple biztonsági frissítéseket adott ki a Mac OS X-hez illetve a Safari böngészőhöz. A cég ezen kívül a 3.5.x-s verziókban is elérhetővé tette a 3.6.x-ben már augusztusban javított Apple Remote Desktop információszivárgás foltját.

Az iOS 6-ra a DevTeam jóvoltából a rendszer megjelenését követő 24 órában kijött a jailbreak egyes készüléktípusokhoz.

Az USA-ban élőknek pedig jó hír, hogy a Verzion állítólag unlockolva szállítja az iPhone 5-öket.

Facebook és a magánszféra

A Facebook a heves tiltakozásoknak engedve alapértelmezetten kikapcsolja az arcfelismerő "szolgáltatást" minden újonnan csatlakozó európai felhasználó esetében. Emelett a közösségi hálózat besúgókampányt szervez, melynek keretében arra bíztatják a felhasználókat, hogy köpjék be álnéven regisztráló ismerőseiket.

Címkék: apple hírek patch privacy facebook hotmail sophos

MS12-063 és IE10 Flash Player frissítések

2012.09.22. 10:43 | buherator | 2 komment

A Microsoft kiadta a végleges javítást az Internet Explorer 6-9-t érintő 0-day problémára, valamint négy másik, kihasználás alatt nem álló sérülékenységet is foltozott az MS12-063 jelű javítócsomaggal. A bónusz javítások a közzétett leírások alapján a kihasznált CVE-2012-4969 variánsai lehetnek. A javítás a korábbi FixIt-et kikapcsolja.

A sürgősségi javítással együtt a Microsoft frissítette az IE10-el csomagoltan érkező Adobe Flash Playert is, alkalmazva az Adobe által korábban kiadott ABSP12-18 és ABSP12-19 javításokat. A foltok többek között az aktívan kihasznált CVE-2012-1535 sérülékenységet is javítják. A bejelentésben a Microsoft igyekszik tisztázni az általa szállított Flash Player példányok frissítési rendjét, én a magam részéről annyit tudok kiolvasni a leírtakból, hogy majd javítanak amikor javítanak...

Friss:

Az aktív támadásokat felfedező Eric Romang azon spekulál, hogy egyrészt a Microsoft már legalább egy hónapja ismerhette a sérülékenységet a ZDI-n keresztül, másrészt - és ez az érdekesebb - hogy a hiba részletei a ZDI-n keresztül juthattak el az azt kihasználó Nitro bandához is.

Az, hogy a Microsoft rég óta ismerhette a problémát, egyáltalán nem meglepő, a nem kihasználás alatt álló hibák javítását egyik gyártó sem szokta elkapkodni. Másrészt megjegyzendő, hogy a ZDI nem a gyorsaságáról és a precizitásáról híres, a Romang által felhasznált adatok (publikált ZDI jelöltek, dátumok) erősen torzíthatják az eredményeket.

Sokkal érdekesebb az az észrevétel, hogy a Nitro banda által használt Java 0-day-t szintén bejelentették a ZDI-nek. Persze elképzelhető, hogy a fehér- és feketekalapos hackerek egymástól függetlenül találták meg ugyanazokat a hibákat, de ha feltételezzük, hogy a ZDI-nek mégis köze van a dologhoz, a következő forgatókönyvek lehetségesek:

- A ZDI eladta a hibainformációt - ez nem túl valószínű, a ZDI IPS szignatúrát gyárt, nem 0-day kereskedő

- A ZDI-től ellopták az infromációt

- A ZDI-től nem rég kilépett kollegáktól került ki az információ - az Exodus Intel nem először keveredne gyanúba

- A támadók a Tipping Point IPS eszközeiből fejtették vissza az exploit gyártáshoz szükséges információkat

A MAPP ezúttal nem jön számításba.

Kellemes konteó gyártást!

Címkék: microsoft patch internet explorer flash player

Megjött az Internet Explorer FixIt

2012.09.20. 11:11 | buherator | Szólj hozzá!

A Microsoft elérhetővé tette az Internet Explorer 0-day-re ideiglenes megoldást adó FixIt csomagot. Az SRD blogposztja összefoglalja a hibával és a javítással kapcsolatos legfontosabb tudnivalókat: A hiba akkor keletkezik, mikor a támadó az MSHTML modul execCommand() metódusával kiválasztja egy weboldal tartalmat, és regisztrál egy kezelő függvényt az "onselect" eseményre. Ilyenkor felszabadításra kerül egy objektum, melyet a modul rögtön meg is hivatkozik, így egy klasszikus use-after-free szituáció áll elő.

A FixIt a Windows alkalmazás-kompatibilitási rétegének lehetőségeit kihasználva futásidőben hackeli be magát az IE memóriájába, vagyis a javítás betöltéskor érvényesül, az érintett DLL nem módosul. Emiatt fontos megjegyezni, hogy a javítás csak a legfrissebb DLL verzióra működik, tehát a FixIt csak akkor nyújt védelmet, ha egyébként minden hivatalos biztonsági frissítőcsomag telepítésre került a rendszerre!

Amennyiben a korábbi frissítések telepítése valamilyen okból nem oldható meg, egyelőre maradnak a már tárgyalt megerősítő megoldások, élükön az EMET-tel. Ezen kívül a vadon észlelt támadások elemzésével a Microsoft arra jutott, hogy a hibát a Java 6-ra támaszkodva használják ki, a Java 7-re történő frissítés, vagy a plugin letiltása tehát blokkolja ezeket a támadásokat - fontos megjegyezni ugyanakkor, hogy nem ez az egyetlen kihasználási lehetőség.

A sérülékenységre péntekre ígérnek igazi javítást.

Címkék: microsoft internet explorer fixit

ITBN 2012

2012.09.18. 19:02 | buherator | Szólj hozzá!

Idén is megrendezésre kerül a hazai IT-biztonsági piac seregszemléjének számító ITBN konferencia. A rendezvény programjában idén kiemelt szerepet kaptak a kritikus információs infrastruktúra biztonságát érintő témák, így egy előadás illetve egy workshop keretein belül is megismerkedhetünk a készülőben lévő információvédelmi törvénnyel, áttekintést kaphatunk az elmúlt évek legfontosabb incidenseiről, és természetesen az előadótermekben, valamint a kiállítótér standjainál is megismerkedhetünk az egyes gyártók válaszaival a felvázolt kihívásokra.

A részletes program itt és itt tekinthető meg. A rendezvény ingyenes, regisztrálni itt lehet, találkozunk az Arénában!

Címkék: esemény itbn

Új jelszó hash-elő API a PHP-ban

2012.09.18. 11:45 | buherator | Szólj hozzá!

A jelszó hash-elés a kriptográfiának az a területe, amivel az átleg programozó a legtöbbször találkozik munkája során. Sajnos azonban a kriptográfia nem egyszerű tudomány, elég csak végignéznünk az elmúlt évek adatszivárgási botrányait, hogy lássuk: még mindig a sótlan MD5 esetleg a SHA1 a legkedveltebb fegyver a jelszótörőkkel szemben. A PHP csapata ezt felismerve létrehozott egy új API-t, amivel a jelszókezelés problémája 1-1 paranccsal nagyjából hülyebiztosan megoldható.

Az interpreter 5.5-ös verziójában megjelenő password_hash() illetve password_verify() függvények mindig az aktuálisan legjobbnak tartott algoritmussal hozzák létre illetve ellenőrzik a jelszóhash-eket. Amennyiben új támadások vagy jobb tulajdonságokkal rendelkező algoritmusok jelennek meg, a következő PHP kiadásban frissítik az alapértelmezett viselkedést, a régi jelszavak újrakódolásának szükségessége a password_hash_needs_rehash() függvénnyel lesz lekérdezhető. Az alapértelmezett algoritmus a salt-tal ellátott bcrypt() lesz, ami a tudomány mai állása szerint az egyik legjobb megoldás az elosztott, illetve előreszámítást (time-memory trade-off) alkalmazó, nyers erőn alapuló módszerekkel szemben.

Az új technológia adaptációjára persze várhatunk még majd egy darabig :/

Címkék: php programozás kriptográfia

Internet Explorer 0-day szabadon

2012.09.17. 22:07 | buherator | 8 komment

A vasárnapi összefoglalóban már említettem, hogy a legutóbbi Java 0-dayt terítő banda egyik szerverét figyelve Eric Romang egy új exploitra bukkant. Mivel a fő HTML oldal egy SWF fájlt is behúzott, a szakértő eleinte egy Flash sérülékenységre gyanakodott, mostanra azonban a Metasploit szakértői több független kutatóval együttműködve bebizonyították, hogy valójában egy Internet Explorer 7-8-9-et érintő 0-day use-after-free sérülékenység kihasználásáról van szó (a Flash-t ha jól nézem csak heap sprayingre használták).

A támadók Poison Ivy trójait terítenek a sérülékenység segítségével, a hiba kijavításáig érdemes alternatív böngészőre vagy IE10-re váltani.

Az exploit bekerült a Metasploit keretrendszerbe is, a modul a már említett IE verziókkal XP-n, Vistán és 7-en is működik.

Friss: A Microsoft vizsgálja a problémát, egyelőre nem eldöntött, hogy soron kívli patch-el oldják-e meg a problémát, vagy várni kell az októberi frissítőkeddig.

Friss2: A Microsoft nem sokára kiad egy FixIt-et a problémára, a mélyre ható védelem érdekében érdemes EMET-et használni:

A videón látszik, hogy bár az EMET érzékelhetően megfogja a teljesítményt, a böngésző a pluginekkel együtt használható marad, az exploit-on pedig elég sokat kéne reszelni, hogy lefusson (ha meg lehetne oldani egyáltalán)

Címkék: internet explorer 0day

Hírek - 2012/37. hét

2012.09.16. 20:00 | buherator | Szólj hozzá!

A Google megvette a VirusTotal-t

Múlt héten kimaradt a szórásból, de jobb később, mint soha: a Google megvette a közösségi malware-elemzést támogató VirusTotal-t. A befektetés a VirusTotalt fejlesztő Hispasec Sistemas-t nem érinti. A Google ígérete szerint a VirusTotal stábja függetlenül folytathathatja kutatásait, reményeik szerint viszont a cég infrastruktúrája segíthet a hatékonyabb munkavégzésben és a gyorsabb növekedésben.

CERT-EU

Egy éves próbaüzemet követően véglegesen felállt az Euróai Unió számítósági biztonsági központja a CERT-EU. A szervezet feladata az Unió intézményeire irányuló támadások megelőzése, detektálása és elhárítása lesz. A csapat létrehozását a közelmúltban elszaporodott, politikai indíttatású DDoS támadások, illetve a távol-keletről érkező üzleti célú támadások is indokolták.

iTunes

Az Apple több mint 160(!) biztonsági hibát javított az iTunes médialejátszó windows-os változatában. Kevésbé megnyugtató tény, hogy a javított, elsősorban a beépített Webkit motort érintő sérülékenységek jelentős részét más termékekben illetve az iTunes OS X-es verziójában már fél éve javították - ez idő alatt a Windows felhasználók védtelenek voltak a támadásokkal szemben.

Adobe biztonsági frissítések

Az Adobe kedden kiadta szokásos havi frissítőcsomagját a Flash Player, Photoshop illetve ColdFusion termékekhez. A Flash-ben összesen hét darab, akár távoli kódfuttatásra alkalmas probléma került befoltozásra, a Photoshop kliens-oldali támadásokkal szemben kapott védelmet, a ColdFusion-ben pedig DoS-re alkalmas sérülékenységeket javítottak. A foltok telepítése mellett azonban fel kell hívnom a figyelmet az egyéb megerősítő megoldások (pl. EMET, NoScript) fontosságára is, az alábbi videó tanúsága szerint ugyanis a legutóbbi Java 0-day-t elszabadító gazfickók mostanában egy Flash 0-day-el igyekeznek rabigába hajtani áldozataikat a legújabb kutatási eredmények azt mutatják, hogy valójában egy IE 0-dayről lehet szó:

Egyéb szoftverfrissítések

Barrett Brown

Itt látható egy videó, melyben végignézhetjükhallgathatjuk, ahogy az FBI lekapcsolja az egykori Anonymous szócső Barrett Brown-t. A sztori ugyanakkor túl szép ahhoz hogy igaz legyen, kezeljétek megfelelő szkepszissel! Az esetre reagálva az AntiSec közzétette 13 FBI ügynök bankkártyájának adatait. Szintén állítólag.

Címkék: google apple itunes hírek patch bukta adobe android tor virustotal anonymous foxit reader google chrome bind blackhole barrett brown cert-eu

Gondolatébresztő: A L0pht tagjai az USA szenátusa előtt

2012.09.16. 13:15 | buherator | 5 komment

Hunger blogján találtam rá erre a legendás felvételre, amit először csak történelmi érdekességként kezeltem, de az utóbbi napokban végül többször is végignéztem. A L0pht hackercsoport lassan másfél évtizedes megnyilatkozása, illetve az USA törvényhozásának akkori hozzáállása, illetve az azóta történt kormányzati lépések a mai napig példaként szolgálhatnak hackereknek és politikusoknak egyaránt. A videót, illetve az alább hozzáfűzött gondolataimat vitaindítónak szánom, ne fogjátok vissza magatokat a kommentekben!

Az elmúlt években nekem is volt szerencsém részt venni néhány hasonló találkozón - ezek közül a legemlékezetesebb az ominózus ISACA meeting volt -, és az első dolog, ami mellbevágott, az a videóban szereplő szenátorok nyíltsága és kompetenciája volt: 1998-at írunk, amikor a számítástechnika még sok mérnöknek is furcsa újdonságként szerepel a szótárában, ezek az egyébként teljesen más szakértelmekkel rendelkező, töltőtollak és írógépek között megőszült emberek pedig képesek releváns kérdéseket feltenni, a kapott válaszokat egy nagy, komplex nemzeti stratégia kontextusában értelmezni, és nem utolsósorban ki merik mondani hogy a császár meztelen! Összehasonlítás képpen elmondanám, hogy ma, 2012-ben is néha komoly problémát jelent, hogy egyes IT, esetleg IT-biztonsági döntéshozókkal szót értsen az ember...

Természetesen a másik oldalról sem szabad megfeledkezni: a L0pht tagjai annak idején félretették a hatalommal, a politikusokkal szembeni nyilvánvaló ellenérzéseiket (lásd régi cDc anyagok), és teljes IRL mellszélességgel kiálltak azért, hogy jobbá tegyék az ország (a világ?) informatikai infrastruktúráját. Mert nagyon könnyű online, esetleg egy sör mellett elmondani századszor is, hogy mindenki hülye, tenni a változásért egy fokkal már nehezebb.

A másik, félelmetesnek ható felismerés, hogy a L0pht által felvázolt, alapvető problémák talán enyhültek valamelyest, meg azonban nem szűntek, az IT infrastruktúrától való függésünk viszont nyilvánvalóan megsokszorozódott. A szoftvergyártók a mai napig nem vállalnak felelősséget az általuk gyártott termékek biztonsági hibáiért, annak ellenére, hogy a pénzügyi, de akár nemzetbiztonsági kockázatok is már mindenki számára jól láthatók. A meghallgatáson feltételezett, államilag szponzorált, nemzeti infrastruktúrákkal szemben elkövetett, célzott támadások ma a mindennapok részét képzik (akár ír róluk az újság, akár nem). A felhasználók felkészületlenségéről pedig ne is beszéljünk...

Ezek után persze feltehetjük a kérdést, hogy mégis mi értelme volt szegény srácoknak öltönyt venni, és rabolni az adóból fizetett politikusok idejét? A válasz valószínűleg megérne egy szakdolgozatnyi kutatást és fejtegetést, de talán jól mutatja a lényeget ha belegondolunk, hogy az Egyesült Államok a kezdeti fejvakarás után 14 évvel nem frissen sorozott közkatonaként, hanem sokat tapasztalt tábornokként vesz részt a kiberháborús mindennapokban.

Arra nem szeretnék becslést adni, hogy kis hazánk hol is áll ebben a rangsorban.

Címkék: történelem gondolat l0pht

Cyberlympics

2012.09.14. 14:19 | buherator | 7 komment

Múlt hét csütörtökön volt az utolsó fordulója a CyberLympics európai selejtezőjének, melynek eredményeképp az október végén Miamiban megrendezésre kerülő döntőben két magyar csapat fogja képviselni egész Európát. A két csapat: a PRAUDITORS és a gula.sh.

Az első fordulóban a challenge site-okról ismert kriptós és szteganós feladatok voltak, majd 10 csapat jutott tovább a második fordulóba, ahol már a pentesztelési tapasztalatokat is lehetett hasznosítani, ugyanis 12 gépet kellett root-ra / admin-ra törni. Az utolsó elődöntőben már csak 6 európai csapat küzdött a kijutásért, és 12 erősen sérülékeny, backdoorral teletűzdelt gép védelme volt a feladat úgy, hogy az előre meghatározott szolgáltatások továbbra is működőképesek maradjanak.

Így végül a PRAUDITORS szerezte meg az első helyet Európában, a gula.sh csapata pedig második lett, gratulálunk nekik!

Címkék: cyberlympics prauditors gula.sh

Microsoft frissítőkedd - 2012. szeptember

2012.09.11. 21:57 | buherator | Szólj hozzá!

Szerencsére a Microsoft szeptember 11-i javításai nem katasztrofálisak:

MS12-061: A Visual Studio Team Foundation Server XSS sérülékenysége jogosultságkiterjesztést tehet lehetővé social engineering támadásokkal kombinálva.

MS12-062: Szintén egy reflektív XSS sérülékenység javítása a System Center Configuration Managerben.

A Microsoft a fentieken kívül bebillentene néhány killbitet a Cisco egyes ActiveX vezérlőire, melyek remek kliens oldali hibákat nyújtanak a támadók számára.

Kiegészítés: Tegnap kilőtték alólam a netet, mielőtt leírhattam volna, hogy jövő hónapban a Microsoft le fogja tolni az eddig opcionálisan választható, tanúsítvány-feketelistázó foltját, ami potenciálisan veszélyesnek jelöl minden, 1024 bitnél rövidebb kulccsal hitelesített digitális tanúsítványt. Ha van ennél gyengébb tanúsítványotok, ne késlekedjetek a cserével!

Címkék: microsoft patch cisco activex xss sccm visual studio foundation server

Egy "1-day" sérülékenység elemzése - Oracle Text (CVE-2012-3132)

2012.09.10. 09:26 | buherator | 1 komment

Olyan anyagot kaptam Bob Putton-tól, hogy a tíz ujjamat megnyaltam utána: részletes elemzés a David Litchfield által az idei BlackHat-en bemutatott, majd nem rég az Oracle által javított jogosultságkiterjesztésre alkalmas sérülékenységről. Bár mostanában hangos vita folyik a még javítatlan, 0-day sérülékenységekről, nem szabad elfelejtenünk a itt bemutatandóhoz hasonló "1-day"-ek jelentőségét sem, sok helyre ugyanis a ma megjelenő javítások még hónapok múltán sem kerülnek fel. Bob Putton munkája bemutatja, hogy hogyan lehet nekifogni egy olyan, javításairól csak igen-igen szűkszavúan nyilatkozó gyártó frissítéseinek, mint az Oracle, valamint jó kiindulópontot ad hasonló sérülékenységek felfedezéséhez.

Címkék: sql injection oracle az olvasó ír 1day

Hírek - 2012/36. hét

2012.09.09. 20:29 | buherator | 3 komment

Bitfloor: -24.000 BTC

24.000 BTC-t, vagyis majdnem negyedmillió dollárt zsákmányoltak ismeretlenek a Bitfloor BitCoin kereskedőoldaltól. A támadók egy titkosítatlan mentésen keresztül jutottak hozzá az ügyfelek virtuális tárcáinak tartalmához, ami nem kis felháborodást váltott ki, de így lassan talán kiszelektálódnak majd azok az oldalak, akik tudnak vigyázni a felhasználók pénzére.

The Hacked News

Deface-elték a TheHackerNews egyik aldomainjét. Az esetre azért vesztegetek szavakat, mert az oldalt sokan hiteles, naprakész hírforrásként kezelik, miközben a Hacker News Network egy harmatgyenge másolata csak, plagizált tartalommal, és például olyan címoldalas cikkel, melyben az aktuális szkriptkölyök éppen arra veri magát, hogy sikerült bejutnia a HP egyik publikus anonim FTP szerverére. Felejtsétek el a THN-t! (via kocka zona)

Al Jazeera

Az indexen is írták, hogy szíriai kormánypártiak deface-elték az Al-Jazeera-t. A Gizmodo leírása alapján valószínűleg DNS-eltérítés történhetett.

Biztonsági frissítések

Jövő héten frissítőkedd, addig is lehet játszani a Windows Server 2012-vel!

Címkék: firefox opera hírek patch incidens wordpress google chrome al jazeera bitcoin bitfloor

Magyar Anonymous letartóztatások

2012.09.08. 14:08 | _2501 | 2 komment

Bár én is az online sajtóból értesültem, azért mégiscsak a police.hu az originál forrás.

Számítástechnikai rendszer és adatok elleni bűncselekmény megalapozott gyanúja miatt öt személlyel szemben folytat eljárást a Készenléti Rendőrség Nemzeti Nyomozó Iroda Korrupció és Gazdasági Bűnözés Elleni Főosztály Csúcstechnológiai Bűnözés Elleni Osztálya.

Bár itt szó nem esik Anonymousról, de azért egész kerek a kép, a hírekben egész jó összerakták.

Augusztus 28-án a csoport a Facebookon közölte, hogy az OpOligarcha kódnevű akciója keretében lelőtte a Közgép oldalát. A cég honlapja aznap este negyed hét körül elérhetetlenné vált. A rendőrség szerint a túlterheléses támadás után az üzemeltető feljelentést tett.

Kik vagytok srácok?

- Sz. E. 16 éves, Dunaújváros

- R. L. 17 éves, Hatvan

- T. Márton 26 éves, Kaposvár

- Dr.(!) F. Tamás 42 éves, Budapest

- L. János 27 éves, Kengyel

Bár több oldalon előveszik az Anonymous nevében elkövetett más támadásokat (pl. Jobbik, AB), illetve külföldi akciókat, ebben megint csak a brand működését láthatjuk: mivel minden "tag", motivációtól illetve képességektől függetlenül azonos néven tevékenykedik, azt a látszatot lehet kelteni, mintha a most elfogott DDoS Matyiknak közük lett volna más, akár komolyabb akciókhoz (ami persze nem kizárt, de nem is túl valószínű).

A házkutatásokról készült videó letölthető innen.

Címkék: bukta dos anonymous ddos közgép

Hacktivity 2012

2012.09.07. 14:00 | buherator | Szólj hozzá!

Egy hete végre nyilvánosságra került az idei Hacktivity programja. Bár Zuckerberg és Kaspersky végül mégsem jön el, azért így is lesznek említésre méltó előadások :)

Rögtön az elős nap Váradi Tamás fogja kivesézni az impressziótechnika szépségeit, és bár egy ilyen, fizikai biztonsággal kapcsolatos előadás sok IT-s számára idegennek tűnhet, tapasztalatból mondom, hogy a zárhackerek tudománya a 01-szeri bitbetyárnak is sok tanulságot tartogat!

A fizikai rétegtől felfelé mászva találjuk Adrian Furtuna DigiPass-nyomkodó gépét, illetve Dnet USB mágiáit, melyek igazi, kézzelfogható IT-biztonsági kockázatokat demonstrálnak majd.

Útban a protokoll-stack teteje felé Kabai Andrissal megmártózhatunk a kernel poolban, és természetesen a magas-szintű megoldások hívei sem maradnak új információk nélkül: idén is lesz SAP-s előadás, az Oracle rajongók pedig párban kapják a most védekezésre fókuszáló Alexander Kornburst-t és a vadiúj post-exploitation technikákat bemutató Spala Ferit és Tóth Lacit.

A részletes programért ide kattintsatok, a rendezvény október 12-13. között kerül megtartásra a MOM Művelődési Központban, regisztrálni itt tudtok.

Címkék: hacktivity esemény

Apple júzerek figyeljetek

2012.09.05. 15:09 | detritus | 1 komment

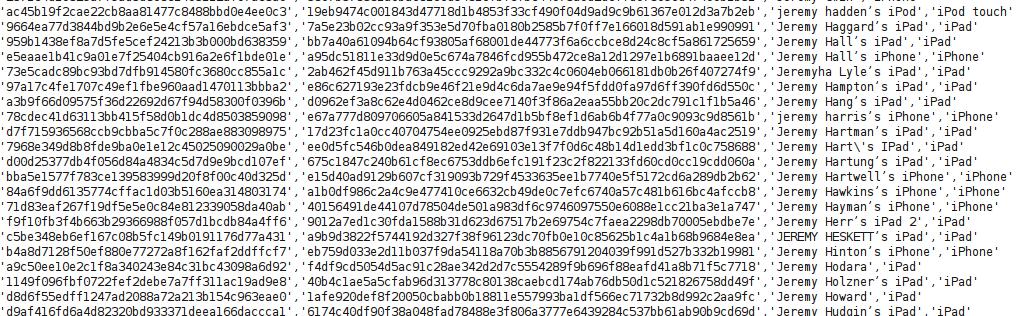

Az "FBI Regional Cyber Action Team" "Supervisor Special Agent" titulusú tagjának desktopjáról lopott el az AntiSec egy (az eset történtekor) majdnem fél éves Java exploittal egy 12 millió rekordot tartalmazó, Apple felhasználókkal teli .csv fájlt. Ez így egyben elég szürreálisan hat, pedig még az is lehet, hogy igaz.

A 12 millióból most 1 millió (+1) került ki, erősen kiherélve és generálva egy kis világhisztit. Az eredeti fájlban UDID*-ek (Universal Device ID) és a hozzájuk tartozó felhasználók minden olyan adata megtalálható, ami jogosan csapja ki az ügyfeleknél a biztosítékot. Költői kérdés, hogy mit keresett ez egy FBI ügynöknél, mindenki gondoljon, amit szeretne.

A csomag a pastebines linken található számos tükörről letölthető.

--

*Az UDID két dologra jó: egyrészt ezzel kell beregisztrálni az Apple Developer programba a készüléket (így tudja futtatni a fejlesztő a fejlesztés alatt álló programját, ami nincs még az AppStore-ban), másrészt IOS 5-ig remek lehetőséget nyújtott az alkalmazások fejlesztőinek, hogy jobban tudjanak célozni a hirdetésekkel a felhasználóikat megkülönböztessék. Utóbbi lehetőséget meg is szüntették, ill. valószínűleg az Apple azért még használja.

Friss:

Címkék: apple java fbi antisec breach udid

Obfuszkáljunk Java exploitot!

2012.09.02. 22:51 | buherator | 27 komment

A Java 7 0day-el kapcsolatos infókat tárgyaló posztban rendes kis flame alakult ki azzal kapcsolatban, hogy tulajdonképpen mennyit is ér egy antivítus szoftver egy nulladik napi sérülékenységgel szemben. Ma este volt egy kis időm foglalkozni a dologgal, és csináltam pár nagyon egyszerű tesztet, az eredmények sajnos nem túl szívderítőek.

Mielőtt azonban belemennénk a részletekbe egy kis disclaimer:

- Tegnap volt Depth születésnapja (boldogat mégegyszer ;), szóval lehet, hogy nem leszek 100%-ig precíz ma este, építő kritikát most is szívesen fogadok

- Bár elég sokat fejlesztettem annak idején Javaban, nem vagyok Java hacker

- Nem azt akarom mondani, hogy az antivírus termékek feleslegesek, mert nem azok, de mint minden szoftvernek, ezeknek is megvannak a korlátai, amivel nem árt tisztában lenni

A méréshez a nagyszerű VirusTotalt használtam, ahol 42 különböző víruskerető motor vizsgálta a feltöltött mintákat. A teszteléshez a Metasploithoz járó, "nem felfegyverzett" exploit kódot használtam a CVE-2012-4681 sérülékenységre - erről részletes infók olvashatók az Immunity jóvoltából itt, illetve magyarul a JavaForumon. Azért tettem így, mert bár sok esetben éppen a hasznos teher (shellkód, downloader, stb.) az, amit a biztonsági szoftverek detektálnak, ezeknek elkészítésére és variálására végtelen számú módszer létezik, nem lehet megmondani, hogy egy adott célpont vagy kampány esetében milyen kódok fognak eleget tenni a támadó szándékainak.

I. Az első teszt természetesen az eredeti kóddal történt, így 15/41-es (37%) detektálási rátát lehetett elérni, ami nem éppen magas, de feltételezhetjük, hogy a többi termék a nagy mennyiségben terített payloadokat kapja el.

II. Egy baki következtében ez után leteszteltem egy olyan osztályt is, amiben a SunToolkit osztálynak nem a getField metódusára hoztam létre az Expression objektumot - így a felismerési arány 10/42-re (24%) esett vissza, de természetesen ezzel a változtatással az exploit nem is működne.

III. A következő lépésben az exploit eredeti terjesztői által adott Gondvv névről átneveztem az osztályt Buherator-ra. Ezzel a csellel csak a DrWeb-et sikerült átverni, a felismerés 14/42-re (33%) esett vissza.

IV. Többet nyertem azzal, hogy a tévedésből beküldött tesztesetből (II.) kiindulva a "getField" sztringet így állítottam össze:

String gf="xetField";

Expression localExpression = new Expression(GetClass("sun.awt.SunToolkit"), "g"+gf.substring(1), arrayOfObject);

Ezzel a félelmetesen bonyolult trükkel hat víruskergetőt sikerült kiiktatni, ezzel 9/42-re (21%) esett vissza az arány.

V. A sikeren felbuzdulva hasonló módon átalakítottam a "setSecurityManager"-t is, ezzel még két vetélytárstól sikerült megszabadulni - 7/42 (17%)

VI. Mire vadásznék ha szignatúrát gyártanék? A SunToolkit-et viszonylag ritkán kell hívni normál esetben, így ennek az osztálynak a nevével is bűvészkedtem kicsit:

private Class GetClass(String paramString)

throws Throwable

{

paramString="sun"+paramString+"Toolkit";

// ...

}A megérzésem nem volt túl jó, csak egy játékos használt ilyen illesztési mintát - 6/42 (14%)

VII. A disableSecurity() metódus neve elég beszédes - mi lenne, ha átneveznénk? Még egy játékos kiesett: 5/42 (12%)

Ennél a pontnál a nagyobb gyártók közül az ESET, az F-Secure, a Kaspersky, a McAfee, a Sophos és a Symantec is széttárja kezeit, az apróhalak mellett csak az AVG és az Avira ismeri fel a veszélyt (és amennyire látom ezek sem annyira dominánsak vállalati környezetben, de javítsatok ki ha tévednék!).

A 10%-os álomhatár átlépésével most nem foglalkoztam, így is harmadára sikerült leszorítani a detekciós rátát, nagyjából fél óra munkával, és teljesen primitív sztring manipulációval. A Permissions, ProtectionDomain illetve AccessControlContext osztályok valamiféle indirekt elérésével (pl. reflection vagy az exploit által egyébként is használt Statement illetve Expression osztályok) egyébként valószínűleg hamar ki lehetne lőni még pár versenyzőt - jó játék ;)

Tanulságként azt tudnám megfogalmazni, hogy az antivírus telepítésénél nem állhat meg a védelem kiépítése. A fejlett támadásokat hoszt illetve hálózati szintű megerősítő megoldásokkal kell kordában tartani, szem előtt tartva, hogy a támadók előbb vagy utóbb át fognak törni az első védelmi vonalainkon.

Friss:

Csaba jóvoltából, az OPSWAT felmérése alapján sikerült kiszámolnom a visszaesést piaci lefedettség tekintetében a nagyobb gyártókra vonatkozóan. A táblázatot megtekinthetitek itt, az eredmény röviden:

A fenti trükkökkel világ szinten az AV felhasználók legalább egyharmadának lehetett volna kellemetlen perceket okozni azokon kívül, akiknek egyébként sem detektálta az eszköze az exploitot. Az utolsó iteráció után a felhasználók 27.5%-a biztosan védett maradt, 20.7%-ról nem állt rendelkezésre elegendő információ. A maradék több mint 50%-ot a vírusírtók valószínűleg megvédték a legtöbb internetről érkező támadástól, de egy új variáns már valószínűleg bajt csinált volna.

Meglepő egybeesés egyébként, hogy az 5 legnagyobb részesedéssel rendelkező gyártó fel volt készülve a hasznos teher nélküli exploitokra, míg a TOP10 alsó része nem.

Címkék: java antivírus

Hírek - 2012/35. hét

2012.09.02. 21:12 | buherator | Szólj hozzá!

EFF Pioneer Awards

Kihírdették az Electronic Frontier Foundation Pioneer Awards díjazottjait. Az információszabadság védelmére létrejött szervezet idén a nyílt hardver implementációk tervezéséért és terjesztéséért, valamint a zárt eszközök - pl. XBOX vagy HDCP megvalósítások - megnyitásáért Andrew 'bunny' Huangot, az ACTA ellenes tevékenységéért Jeremy Zimmermant, a hálózai anonimizáló szoftver fejleszt éséért pedig a Tor Projectet díjazta.

Toyota

Egy volt beszállítót gyanúsítanak azzal, hogy a Toyota egyik nyilvános weboldalán keresztül jogosulatlanul hozzáfért titkos tervrajzokhoz és más szenzitív információkhoz. A dologban az a legérdekesebb, hogy a Toyota ilyen jellegű adatokat egy nyilvános webalkalmazással kezel: a toyotasupplier.com a hivatalos beszállítók számára ad lehetőséeg technikai információcserére aktuális és a jövőben megjelenő termékekkel kapcsolatban. A cég szerint az itt tárolt adatok versenytársakhoz kerülése komoly kárt okozhat - ennyi erővel ki is írhatnák az oldalra, hogy "ide törjetek be"...

LulzSec bukta

Elfogtak még egy feltételezett LulzSec-es csirkefogót. Az arizonai Raynaldo Riverát azzal gyanúsítják, hogy részt vett a csoport hatodik, Sony ellenes akciójában, mely során a Sony Pictures egyik szerveréhez szereztek hozzáférést SQL injection segítségével. A neuron, royal illetve wildicv neveken futó Rivera ezen túl a csoport anyagainak publikálásában is segédkezhetett.

Blue Hat Prize anyagok

Szépen lassan kikerültek a Blue Hat Prize nyertes pályaművei, itt lehet böngészni őket:

Szoftverfrissítések

A fentieken túl megjelent az OpenSSH 6.1-os változata is

Címkék: firefox hírek photoshop patch bukta openoffice incidens thunderbird toyota eff vmware seamonkey tor openssh google chrome lulzsec bule hat prize

Kapcsold ki a Java-t!

2012.09.02. 15:04 | buherator | 3 komment

Alig 24 órával a Java7u6-ot, illetve korábbi OpenJDK verziókat is érintő Java biztonsági hiba foltozása után a hibát felfedező, és az Oracle-hez azt még áprilisban bejelentő Adam Gowdiak azt közölte, hogy a javított Java 7u7 még tartalmaz kihasználható réseket. Ezeket a szakértő szintén áprilisban jelentette a gyártónak, de úgy látszik, hogy a legutóbbi javításban csak az aktív kihasználás alatt álló CVE-2012-4681-et javították.

A Java futtatókörnyezet hibái alkalmasak nagy megbízhatóságú, több platformon is működő explitok létrehozására, ezért érdemes a böngészők Java pluginjeit, de legalábbis az appletek automatikus indítását kikapcsolni, illetve korlátozni a Java appletek futtatását az ismert legitim forrásokra, 0-day sebezhetőségek ugyanis voltak, vannak és lesznek.

Friss: A vulndisco exploit csomag tartalmaz egy, a lefrissebb Java verzióval szemben is alkalmazható exploitot - nem hiszem, hogy sok időbe fog telni, mire a kódot elkezdik kiterjedt támadásokhoz használni.

Címkék: java 0day

Java 7 0day - Frissítve

2012.08.27. 15:13 | buherator | 30 komment

Ma reggel egy vadiúj Java 7-et érintő 0day exploitról érkeztek hírek. A problémát az ok.aa24.net-en jelenleg is aktívan kihasználják kártékony kódok terjesztésére. Mint minden jóra való Java exploit, ez is igen megbízhatóan működik tetszőleges platformon, az Oracle következő frissítése viszont csak október közepére van betervezve. Az egyetlen jó hír, hogy a probléma csak a JVM 7-es változatát érinti, tehát a 6-os verzióra történő visszaállás segít a problémán. Az OpenJDK érintettségével kapcsolatban egyelőre nem találtam információt.

A Metasploit projekt 24 órán belül portolta az exploitot a keretrendszerbe, így most már bárki tesztelheti a rendszereit a sérülékenységgel szemben. Maga a kód meglepően egyszerű, és bár részletes elemzést nem láttam nálam okosabbaktól, ha jól látom arról van szó, hogy a java.awt.SunToolkit.getField() privilegizált környezedben hajlandó kikapcsolni bármelyik objektum bármelyik mezőjén a Java hozzáférésellenőrzését, így egy Applet számára elérhetővé tehető a System.setSecurityManager() amivel beállíthatjuk, hogy a távoli szkript a helyi megbízható programoknak megfelelő jogosultságokat kapjon.

Axtaxt jobban érzi a Java-fu-t:

Egészen pontosan az történik, hogy az exploit kreál egy java.beans.Statementet ami execute() esetén a "setSecurityManager(null)"-t hívja. Ez azonban SecurityExceptionnel elszállna, ezért az AccessControlContextjét felülírják egy az az exploit által definiálttal (AllPermission). Ehhez van szükség a sun.awt.SunToolkit osztály getField függvényére, ami elvégzi privilegizált környezetben a setAccessible(true) hívást a kívánt fieldre, hogy így már reflectionnel könnyen megtehető legyen az AccessControlContext felülírása. Viszont a "sun.awt.SunToolkit"-re alapból nem tudnánk class referenciát szerezni appletből, mert az applet security managere ezt nem engedi, hiszen az osztály a "sun.*" csomag része. Ezt viszont egy elegáns new Expression(Class.class, "forName", new Object[] {"sun.awt.SunToolkit"}).invoke() hívással mégiscsak sikerül megoldani.

Ha jön még infó, frissítem a posztot, addig is kapcsoljátok ki a Java-t, vagy legalábbis váltsatok 6-os főverzióra (ez nem biztos hogy tartós megoldás lesz, lásd a frissítést!), esetleg próbáljátok ki a Deep End Research foltját!

Friss:

A Deep End Research is publikálta a sérülékenység részleteit. Michael Schierl szerint a problémát egész konkrétan a sun.beans.finder.ClassFinder osztály helytelen megvalósítása okozza, ez teszi lehetővé a tiltott csomagokhoz történő hozzáférést. Az exploitnak ezen túl meg kell oldania azt is, hogy a byte kód ellenőrző ne kezdjen visítani, ha meglátja az appletben a sun csomagra történő hivatkozást, erre nyújt megoldást a Statement osztály használata - nem mellesleg, reflectionnel egy csomó víruskergető is átvágható. A cikk szerint Java 7-nél korábbi változatokon a SunToolkit.getField() még privát metódus volt, ezért nem megy az exploit, a ClassFinder problémája más tiltott osztály közreműködésével is kihasználható lehet!

Friss2:

A MITRE a CVE-2012-4681 hibajegyet rendelte a sérülékenységhez. Egyes biztonsági cégek állításával szemben jó eséllyel nem célzott támadásokról van szó.

Friss3:

Java6u34-el tesztelve az exploit már a Class.forName("sun.awt.SunToolkit")-nél hozzáférési kivételt dob, ez jó hír a 6-os verziót futtatók számára.

Friss4:

Kicsit keveset vagyok netközelben mostanság, néhány gyors infó:

- Részletes elemzés a kihasznált hibákról (igen, több is van) itt olvasható, ebből lesz részletes poszt kis Java security 101-al megspékelve - izé, most látom, hogy már van egész jónak tűnő magyar nyelvű anyag (bár a víruskergetőkre én sem bíznám rá magam...)

- Az Oracle állítólag április óta tudott a problémáról és nem lépett

- OS X-es kártevők terjednek a hiba kihasználásával

- Az exploitot beemelték a Blackhole Exploit Kit-be

- Az Oracle kiadta a hivatalos javítást, melyben 4 hibát javítottak, a patch elemzésével további sandbox kitörési módszereket kapunk

- Az OpenJDK-t illetve az IcedTea-t is frissíteni kell!

Címkék: java 0day metasploit

Shamoon / Saudi Aramco

2012.08.27. 13:37 | _2501 | 5 komment

A világ legnagyobb olajipari vállata, a Saudi Aramco izolálta a hálózatát az internettől augusztus 15-én, miután a cég megközelítőleg 30000 (4 db nulla) munkaállomásán találtak valami kártevőt. Igen, a harminc ezer szerintem is soknak tűnik. A www.aramco.com jelenleg is offline, csakúgy mint a levelező szerverük. Az olaj kitermelését és feldolgozását végző eszközök nem érintettek mivel azok fizikailag szeparált rendszerek, így a kitermelés, a feldolgozás, és az olaj zavartalanul folyik továbbra is.

A kártevőre Shamoon néven hivatkoznak, miután sikerült a kódból a következő stringet kibugázni: "C:\Shamoon\ArabianGulf\wiper\release\wiper.pdb". Mi? Wiper? A Kaspersky-s srácok azt mondják hogy nem, inkább tűnik valami kiddik által tákolt silány replikának... legalábbis erre utalnak a kód lámaságai. A Symantec W32.Disttrack -néven hivatkozik rá. A kártevő elemzése még folyamatban van, de az már kiderült hogy ez az állat rombolásra lett kitenyészve: tönkrevágja a fájlokat, és ezekről küld listát a támadónak, továbbá ledarálja az MBR-t, így a következő újraindítás már szomorú lesz. A worm a hálózati megosztásokon keresztül terjed, és egy - az EldoS által aláírt - driver segítségével nyer alacsony szintű hozzáférést a lemezekhez.

A támadást egy bizonyos "Cutting Sword of Justice" nevű csoport vállalta magára. A cég levélben értesítette a felhasználóit:![aramco[1].jpg](https://m.blog.hu/bu/buhera/image/aramco%5B1%5D.jpg)

Még találtam egy érdekes postot pastebinen, és ha ez igaz akkor ez a hálózat tényleg nagyon csúnyán meg lett erőszakolva:

- internet service routers are three and their info as follows:

Core router: SA-AR-CO-1# password (telnet): c1sc0p@ss-ar-cr-tl / (enable): c1sc0p@ss-ar-cr-bl

Backup router: SA-AR-CO-3# password (telnet): c1sc0p@ss-ar-bk-tl / (enable): c1sc0p@ss-ar-bk-bl

Middle router: SA-AR-CO-2# password (telnet): c1sc0p@ss-ar-st-tl / (enable): c1sc0p@ss-ar-st-bl

- Khalid A. Al-Falih, CEO, email info as follows:

Khalid.falih@aramco.com password:kal@ram@sa1960

- security appliances used:

Cisco ASA # McAfee # FireEye : default passwords for all!!!!!!!!!!

Kiegészítés:

Elsiklottam egy másik pastebines post felett, ami viszont megint érdekes megvilágításba helyezi a sztorit. A támadók azt írják hogy 30000 kliens, köztük 2000 szerver lett kinullázva. A www.aramco.com és awww.saudiaramco.com két külön site, egyik sem elérhető jelenleg, és ha igaz amit írnak, akkor ennek a hátterében egy meglehetősen mogorva DDoS támadás áll. Erről egyéb techinkai részlet egyelőre nincs, de az Akamai és a Prolexic együttesen sem tudták a siteot online tartani. A támadók küldtek egy levelet a Prolexicnek, amit itt olvashattok.

Nem akarok konteózni mert nagyon nem egyszerű ez a történet, de ez a szövegezés nagyon nem az, amit kiddok-tól megszoktunk...

Címkék: worm kaspersky saudi symantec shamoon aramco

Hírek - 2012/34. hét

2012.08.26. 22:05 | buherator | Szólj hozzá!

RuggedCom mégegyszer

Áprilisban már volt szó a RuggedCom-ról, akik jó ötletnek tartották ipari vezérlőrendszerekbe szánt szoftverükbe egy triviális hátsó ajtót építeni. Most kiderült, hogy az általuk gyártott Rugged OS (ROS) egy bedrótozott RSA privát kulcsot is tartalmaz, mellyet az SSL/TLS forgalom titkosítására használnak, így a menedzsment interfészek hálózati forgalma bárki által triviálisan megfejthetővé válik. Ehhez is csak gratulálni tudok!

PPTP

A Microsoft hivatalos közleményt adott ki a nem rég tárgyalt MS-CHAPv2 problémával kapcsolatban. A cég a továbbiakban nem javasolja az MS-CHAPv2 használatát, alternatívaként PEAP-MS-CHAPv2 autentikációt, illetve L2TP, IKEv2 vagy SSTP burkoló protokollok alkalmazását javasolják.

Apple Remote Desktop biztonsági frissítés

Súlyos hibát javítottak az Apple Remote Desktop távoli elérést biztosító szoftverben. Harmadik féltől származó VNC szerverekhez történő kapcsolódáskor a hálózati forgalom bizonyos esetekben nem kerül titkosításra akkor sem, ha a felhasználó bekapcsolta a "Minden hálózati forgalom titkosítása" (Encrypt all network data) opciót. A javítás SSH csatornát épít a protokoll köré amennyiben lehetséges, ha nem, akkor elutasítja a kapcsolódást.

Apache 2.4.3

Megjelent az Apache webszerver lefrissebb stabil kiadása. A 2.4.3-as verzió kb. 50 bugfix mellett két biztonsági hibát orvosol a mod_proxy_aip, a mod_proxy_http és a mod_negotiation modulokban. A proxy modulok bizonyos esetekben összekeverik a klienseknek adandó válaszokat, ami szenzitív információk helytelen kézbesítéséhez vezethet. A mod_negotiation-ben egy feltöltött fájlok neveivel triggerelhető XSS sérülékenységet javítottak.

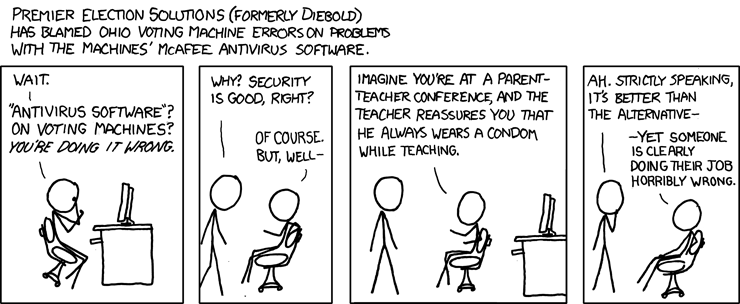

Az autókat is védené a vírusoktól a McAfee

Ezzel a címmel jelent meg cikk az Indexen. Úgy tűnik, a McAfee kötelességének érzi, hogy mindenre víruskergetőt rakjon, de nem biztos, hogy ez a legjobb stratégia:

Címkék: microsoft apple hírek patch apache mcafee ros apple remote dektop ruggetcom ruggedos

Hírek - 2012/33. hét

2012.08.19. 17:40 | buherator | Szólj hozzá!

Hekkcamp

A héten lezajlott az ország legjelentősebb IT-biztonsági összejövetele :) a főbb momentumok Twitteren kerültek megörökítésre.

BackTrack 5 R3

Megjelent mindnyájunk kedvenc penteszt disztribuciójának harmadik karbantartási kiadása. A BackTrack 5 R3 a számos hibajavítás mellet elsősorban a fizikai(bb) biztonságra helyezték a hangsúlyt, a lemezkpekre zsúfolva még egy komplett Arduino fejlesztőkörnyezetet és a Teensy USB fejlesztői boardot univerzális hacker kütyüvé alakító csomagot is.

iPhone SMS hamisítás

Az iPhone-ok a feladó telefonszámaként értelmezik az SMS fejlécekben küldhető "válasz ide" paramétert, így úgy lehet tenni, mintha pl. mi lennénk a kedves áldozat bankja, vagy mobilszolgáltatója. Az Apple Blog posztja itt elolvasható a témában.

Oracle frissítések

David Litchfield BlackHat-es előadása után az Oracle soron kívül javított egy jogosultságkiterjesztésre alkalmas problémát az RDBMS Text moduljában. A hiba CREATE TABLE, CREATE PROCEDURE és EXECUTE jogosultságok birtokában használható ki.

Javult a Java is, és plusz jó hír, hogy ezen túl a Mac felhasználók is a többiekkel együtt fogják megkapni a biztonsági frissítéseket, elkerülendő a Flashback-nél felmerült problémákat.

Egyéb biztonsági frissítések

Fesztiválkártya

Ezzel kapcsolatban csak annyit mondanék, hogy arról is lehetne videót forgatni, hogyan lehet fizetni egy lemásolt BitCoin tárcával vagy egy elhagyott ötszázassal...

Címkék: mac hírek patch sms iphone os x oracle backtrack wireshark postresql

Adobe biztonsági frissítések - 2012. augusztus

2012.08.19. 17:14 | buherator | Szólj hozzá!

Ez eredetileg a hírösszefoglalóba készült, de úgy döntöttem, hogy gazdagabb annál a téma...

Az Adobe a Microsofttal szinkronban kiadta rendszeres javításait, melyek orvosolják a Reader, az Acrobat, a Shockwave Player és a Flash Player számos hibáját. A PDF kezelők és a Flash Player esetében a frissítések az 1-es prioritási szintet is elérik, vagyis azonnali frissítés javasolt, mivel a sérülékenységeket aktívan kihasználják, vagy rövid időn belül ki fogják őket használni.

Ez eddig szép és jó, van azonban egy aprócska bökkenő: az Adobe Reder 9-ben most javított hibák egy részét a Google szakértői, Mateusz Jurczyk és Gynvael Coldwind, fedezték fel egy, a Chrome PDF olvasójának gyötréséhez használt, nagyobb PDF gyűjteménnyel dolgozó fuzzer segítségével. Coldwindék összesen mindegy 40 kihasználhatónak látszó sérülékenységet jelentettek be az Adobe-nak június végén. A probléma az, hogy ezenek a hibáknak csak egy része került kijavításra Windows-on és OS X-en, Linux-on pedig egyik sem. Coldwindék szerint elképzelhető, hogy a most megjelent javítások alapján rosszindulatú támadók megtalálják a javított hibákat, melyeket kihasználhatnak Linux felhasználókkal szemben, a hibaútvonalak módosításával pedig könnyen megtalálhatják a zárt rendszereken sem javított sérülékenységeket is.

A Google szakértői az Adobe Reader használatának mellőzését illetve a Reader X verzióra történő frissítést javasolják a teljesen javított verziók megjelenéséig.

Friss: Az egyik javított sérülékenységeket máris kihasználják. A kártékony Flash alkalmazásokat az új iPhone-ról szóló Word dokumentumba ágyazva terjesztik.