Az Adobe biztonsági szakemberei arról számoltak be, hogy aktív támadások kezdődtek a Reader és Acrobat szoftverek 9.1.3-as verzióit futtató Windows felhasználókkal szemben. A cég a javítást rendszeres, negyedéves frissítési ciklusába ütemezve, október 13-án fogja a felhasználók rendelkezésére bocsátani, addig is érdemes kikapcsolni a JavaScript futtatás lehetőségét (Szerkesztés->Tulajdonságok->Multimédia) a fenti programokban, illetve más PDF olvasóra váltani. A H-Security információi szerint a DEP-el felvértezett Windows felhasználók nincsenek veszélyben.

Ismét veszélyben az Adobe felhasználók

2009.10.09. 10:42 | buherator | 2 komment

Címkék: bug adobe 0day

OpenCL MD5 cracker

2009.10.08. 15:30 | buherator | 1 komment

Sghctoma közzétette OpenCL-re írt MD5 törőjét, melynek segítségével a jobb MacBook-ok grafikus processzorának teljesítményét kihasználva is meggyorsíthatjuk "elfelejtett" jelszavaink visszanyerését.

A cucc elérhető sghctoma oldaláról, köszönet érte!

Címkék: gpu md5 opencl brute force

Kúszás a szögesdrót alatt

2009.10.05. 12:16 | buherator | 12 komment

Kicsit megkésve ugyan, de elérkezett a Hacktivity második Hack the Vendor játékáról szóló beszámoló ideje.

A kihívást ezúttal a DNS Hungary által beüzemelt McAfee hálózati és hoszton futó behatolás-megelőző rendszerei jelentették. Mivel az ilyen rendszerek egyik célja, hogy akár sebezhető infrastruktúra esetén is védelmet nyújtsanak, a Hacktivity szervezői a kifejezetten demonstratív céllal készült Foundstone Hackme Bank szoftvert ültették a védelmi rendszerek mögé, egy meglehetősen lyukacsos konfigurációra.

Címkék: hacktivity sql injection hips ips mssql mcaffee hack the vendor nips

BitDefender felvételi

2009.10.04. 13:25 | buherator | 7 komment

Aki megoldja az ezen az oldalon felsorakoztatott feladatokat, azt alkalmazza a BitDefender. A leírás szerint az erős C++ és antivírus ismeret előnyt jelent. Mit mondhatnék még? Hajrá!

Címkék: kihívás bitdefender hack this site

A Mozilla demózta a Content Security Policy-t

2009.10.03. 15:14 | buherator | Szólj hozzá!

A Firefox előzetes build-jeiben már kipróbálható a Content Security Policy-nek nevezett, elsősorban Cross-Site Scripting támadások megakadályozására szolgáló technológia. A CSP-t támogató böngészőknek egy speciális fejléc (X-Content-Security-Policy) segítségével megadható, hogy mely hosztokról származó szkriptek futhatnak le egy-egy megnyitott weboldalon.

Ha a szabályozás elterjedne a vezető böngészők körében, az jelentősen visszavethetné a manapság igen gyakori drive-by exploitok hatékonyságát, hiszen ezeket általában a fertőző oldal egy külső helyről futtatja.

Megjegyzendő ugyanakkor, hogy egyrészt a barátságosnak feltételezett oldalakba juttatott önálló kódokkal szemben a módszer nem hatásos, másrészt a weboldalakat karbantartó rendszergazdáknak és programozóknak is oda kell figyelniük az új fejléc alkalmazására.

Címkék: firefox mozilla content security policy

MAVE Ethical Hacking előadássorozat

2009.10.02. 08:11 | buherator | 7 komment

A Magyar Villamosmérnök- és Informatikus-hallgatók Egyesülete egyhetes előadássorozatot szervez az etikus hackelés témájában. Az előadások nagy része angol nyelvű lesz, ezzel is tudatosítandó a nyelvismeret fontosságát ezen a területen. A rendezvényre október 11-16. között kerül sor a NetAcademia oktatótermében. A részvétel ingyenes, de regisztrácóhoz és hallgatói státuszhoz (thx kz71!) kötött. Regisztrálni a rendezvény hivatalos honlapján tudtok, ahol részletesebb infókat is találtok.

Címkék: esemény mave eestec

Nyilvánosságra került a távoli kódfuttatásra alkalmas SMBv2 exploit

2009.09.29. 14:19 | buherator | Szólj hozzá!

Elkészült az SMBv2 hibáját kódfuttatásra váltani képes Metasploit modul, valamint a sebezhető hosztokat felderíteni képes kiegészítés is, innentől kezdve tehát a sebezhetőség kihasználásának lépései nyilvánosnak tekinthetőek. Az exploit modul fejlesztője Stephen Fewer egy részletes tanulmány kiadását is tervezi, melyben bemutatná azokat a lépéseket, melyekkel a DoS támadásból távoli ring0 exploitot sikerült faragnia. Izgalmas olvasmány lesz :)

Címkék: 0day metasploit smbv2

XSS féreg tombolt a Redditen

2009.09.29. 13:45 | buherator | Szólj hozzá!

Egy Empirical névre hallgató Reddit felhasználó olyan kódot tett közzé a tegnapi nap folyamán, amelyet a böngésző címsorába másolva az összes adott oldalon lévő kommentre választ küldött a bejelentkezett felhasználó. Később xssfinder továbbfejlesztette a módszert, méghozzá olyan módon, hogy minden a megjelenő kommentekben elhelyezett linkek fölé tévedő felhasználó nevében elindult a kommentbomba. A Reddit idő közben javította a hibát.

(via Slashdot)

Címkék: worm reddit xss

Titkosított kapcsolat kikényszerítése a NoScriptben

2009.09.28. 08:00 | buherator | Szólj hozzá!

Giorgio Maone, a NoScript Firefox kiegészítő fejlesztője blogjában arról számolt be, hogy az add-on legújabb verziója támogatja a szerver-oldali X-Force-TLS fejlécek használatát, amiről már korábban is írtam. A bejegyzés tanúsága szerint a fejlesztést a ForceTLS szabványt ajánló PayPal, a Mozilla és egy "vezető ázsiai e-kereskedelmi vállalat" is szorgalmazta, amely jól mutatja, hogy jelentős iparági támogatás van a módszer mögött, a kliens oldali megvalósítását pedig a Google ígérete szerint a Chrome-ban is rövidesen bevezetik.

A nagyfokú biztonságot igénylő webhelyek üzemeltetőinek érdemes megfontolni a fejléc bevezetését, valamint az általános irányelvek betartatását, melyeket a W3.org specifikációjában részletesen tárgyal.

Címkék: noscript forcetls

Kulcsmásolás fényképről

2009.09.27. 19:48 | buherator | 11 komment

A Kaliforniai Egyetem kutatói olyan képfeldolgozási eljárást dolgoztak ki melynek segítségével egy szinte tetszőleges irányból fényképezett kulcs képe alapján meg tudják határozni a kulcs másolásához szükséges paramétereket.

A számítások során néhány gyakori kulcstípus alapvető paramétereit veszik alapul, a képeket pedig MATLAB-ban dolgozzák fel. Az eljárás olyan hatékony, hogy akár egy háztetőről, 60 méteres magasságból, vagy egy egyszerű mobiltelefonnal készült kép alapján is sikeres másolatokat lehet készíteni.

Ne hagyjátok elől a kulcsaitokat!

Címkék: sneakey

Megszerezték a Texas Instruments titkos kulcsait

2009.09.27. 19:31 | buherator | 5 komment

A Texas Instruments programozható számológépeinek rajongói sikeresen visszaállították kedvenc kütyüjeik operációs rendszerének és frissítéseinek aláírásához használt titkos RSA kulcsot. Ehhez természetesen hatalmas számítási kapacitásra volt szükség, no meg arra, hogy a TI által használt kulcsok mindössze 512 bit hosszúságúak legyenek. A művelet így is nagyjából 10^18 műveletet igényelt, melyeket egy elosztott BOINC hálózat segítségével számítottak ki. Így most már tetszőleges szoftver telepíthető a következő típusokra:

TI-92+, TI-73, TI-89, TI-83+/TI-83+ Silver Edition, Voyage 200, TI-89 Titanium, TI-84+/TI-84 Silver Edition, TI-73, Explorer, TI-83 Plus, TI-83 Silver Edition, TI-84 Plus, TI-84 Silver Edition, TI-89, TI-89 Titanium, TI-92 Plus, Voyage 200

A TI természetesen jogi útra terelte a dolgot, de mint tudjuk, az Internet olyan, mint egy úszómedence, amibe ha pisi kerül, ember azt már ki nem szedi.

Mivel ma már túlságosan sokat láttam, leírom: nem, nem törték fel az RSA-t, egyszerűen gyenge volt a használt kulcs.

Címkék: boinc rsa texas instruments

Ingyenmenet - Nem dodzsem!

2009.09.26. 13:08 | buherator | 39 komment

Ahogy ígértem, belenézünk kicsit a Hacktivtiy Hack the Vendor játékának megoldásába, mindenki okulására.

Az első szemrevételezett feladat az ingyenmenet.hu klónozott oldalán történő minél több pont megszerzése volt. Hogy a szorgoskezű kattintgatók próbálkozásainak gátat szabjanak, a szervezők adminisztrátori engedélyezéshez kötötték a pontok szerzését, így a feladat lényegében adminisztrátori jogosultság megszerzése lett.

Címkék: hacktivity drupal sql injection ingyenmenet hu

A "hackelő" szolgáltatásokról

2009.09.25. 14:50 | buherator | 5 komment

Frissítés: Az Origón időközben megjelent egy korrekt helyesbítés, köszönöm a gyors reagálást!

Tamás küldte el a linkjét ennek az Origós cikknek:

Száz dollárért törik fel az ukránok a Facebook-fiókokat

A Panda Security szakemberei egy olyan ukrán szolgáltatásra bukkantak, amelynek működtetői mindössze 100 dollárért hajlandók feltörni bármilyen Facebook-fiókot, pénzvisszafizetési garanciával.

Ha a cikk írója utánanézett volna a híreknek a pánikkeltés előtt, könnyedén megtalálhatta volna a Panda Security eredeti blogposztját, melyben világosan leírják, hogy itt is egy jól megszokott átverésről van szó, amit már gyakorlatilag minden népszerű szolgáltatással (Facebook, MySpace, MSN, Gmail stb...) eljátszottak sokan itthon és külföldön:

- Megadod a "feltörendő" fiók azonosítóját, mire a rendszer visszadobja az azonosítóhoz tartozó felhasználónevet (nyilvános információ)

- Rákattintasz a nagy piros "Hack" gombra

- Rövid idő múlva a site értesít, hogy a hozzáférést megszerezték, de ahhoz, hogy lásd a jelszót, fizess be némi pénzt

- Ha elég láma vagy befizeted a pénzt

- Majd nem történik semmi, te meg nem mehetsz a rendőrségre azzal, hogy "Fel akartam törni a barátnőm fészbúkját, de csúnyán átb*sztak"

E-mail postafiókok esetében a harmadik pontot általában egy "bizonyíték" e-mail is kíséri, amely természetesen hamis, e-mail címet hamisítani bármely szkriptsuttyó tud. Szóval nyugi, ha megtörnék a Facebook-ot, arról nem (így) értesülnénk ;)

Ja, és Sándor Zsoltnak külön gratulálok, hogy nem tudja mi folyik a saját anyagcégénél, meg úgy az interneten általában...

Címkék: origo facebook átverés

Heti termés

2009.09.25. 12:00 | buherator | 10 komment

Mivel a komolyabb hibákat jeleztem az üzemeltetők felé, visszajelzést viszont nem kaptam, íme a nagy magyar valóság:

A hétvégén érkezett néhány érdekesség a postaládámba. Ptzool például a mav.hu adminisztrátori szekciójában vette észre, hogy a teszt felhasználó jelszava, khm...nem kifejezetten erős. Egyébként az egész oldal átjáróháznak tűnik, ráférne némi glettelés...

Frissítés: A kedves MÁV informatikás kollegák valahova áttették az admin felületet, miután megkapták az e-mailem (nem lett volna egyszerűbb rendes jelszavakat választani...), válaszolni persze már nem volt erejük. Sebaj, a site ettől ugyanúgy törhető marad...

Szicsu pedig egy rakat XSS-ről küldött tájékoztatást:

http://www.ok.hu/katalogus?q=%

3Cscript%3Ealert%28document. cookie%29%3C%2Fscript%3E&mode= 1&hol=1

http://depo.hu/kereses-%22%3E%3Cimg%20src=x%20onerror=alert% 28document.cookie%29%20%3E

http://www.mindigtv.hu/SearchResult.aspx?searchStr=% 3Cscript%3Ealert%28document. cookie%29%3C/script%3E

http://halatortan.tv2.hu/index.php?action=receptkereso& keyword=%22%3Cscript%3Ealert% 28document.cookie%29%3C% 2Fscript%3E&sztar=1&olvaso=1& x=23&y=4

http://rtlklub.hu/archivum?keyword=%22%3Cscript%3Ealert% 28document.cookie%29%3C% 2Fscript%3E&type=1&year_from= 2004&month_from=01&day_from= 01&year_until=2009&month_ until=09&day_until=20&page=& channel=

http://www.hirtv.hu/?application=holmessearch& holmessearch_resid=887334& holmessearch_type=Advanced& holmessearch_artpage=1& holmessearch_productpage=1& holmessearch_exclsite=& holmessearch_inclsite=& holmessearch_fragment=2& holmessearch_exclude=& holmessearch_pageing=0& holmessearch_idonsite=& holmessearch_sortbydate=1& holmessearch_searchText=%22% 3Cscript%3Ealert%28document. cookie%29%3C%2Fscript%3E& holmessearch_how=3& holmessearch__search=keres% E9s&holmessearch_ contenttypearticle=1& holmessearch_contenttypeforum= 0&holmessearch_ contenttypeproduct=0

http://atv.hu/kereses ( postol és getre nem lehet rávenni, tehát csak játszani lehet: "<script>alert(document.cookie)</script> )

Egy magát megnevezni nem kívánó illető az egyébként remek programnak ígérkező Kutatók Éjszakája oldalában talált elég triviális SQL injection sebezhetőségeket, végül pedig a StarBlog-on jelent meg egy kép, amin a Pécsi Közlekedési Zrt. okádja ki magából az adatbázisjelszót csak úgy spontán. Nem mintha amúgy nem lehetne triviálisan szétrontani az alkalmazást...

Remélem olvassák az illetékesek...

Címkék: az olvasó ír

Voltam ITBN-en is!

2009.09.25. 01:10 | buherator | 1 komment

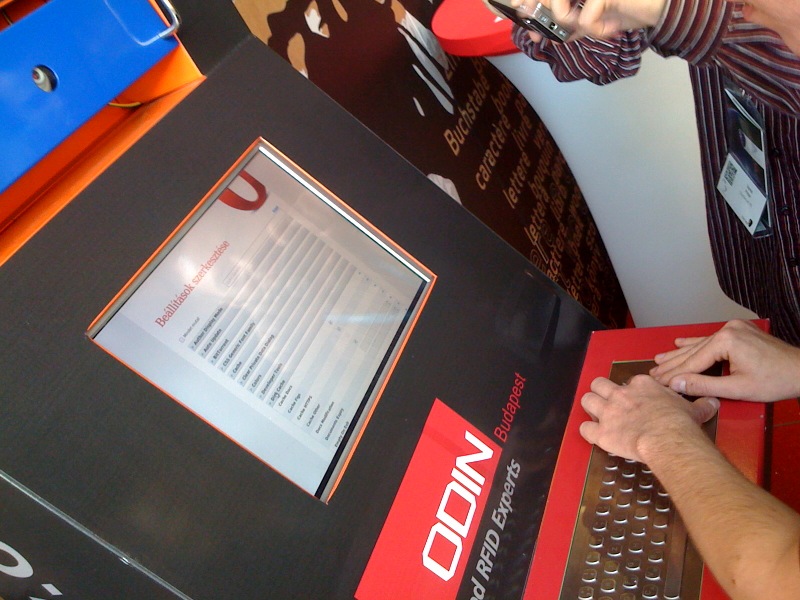

Mivel a GBG (Generic Bullshit Generator) úgy tűnt túlteljesítette a tervet, az előadások helyett inkább a kiállítók területe felé tereletm figyelmemet, ahol hamar összefutottam néhány régi cimborával, akik éppen a webkioszkot hackelték:

A terminál alapesetben csak az ITBN.hu-t volt hajlandó mutatni, azonban a nevezett oldalon található XSS sebezhetőség segítségével - ahogy azt a fenti kép is mutatja - sikerült pár nem tervezett lehetőséget előcsalogatni a dobozból. Ha jól tudom a játék vége egy kiadós fagyás lett, de érdemes elgondolkozni rajta, hogy mire nem jó egy nyavalyás, nem-perzisztens XSS!

Estére persze az Óbesterben kötöttünk ki, most értem gép közelbe, ezért rögtön szép álmokat (vagy jó reggelt) is kívánnék minden kedves olvasómnak Z sokat emlegetett , mondhatni epikus képregényével:

Mindenki értékelje lelkiismerete szerint! :)

Címkék: esemény xss itbn kiosk

Hacktivity 2009.

2009.09.22. 11:39 | buherator | 5 komment

Nekiállhatnék ódákat zengeni az idei rendezvényről, de megpróbálok a lényegre szorítkozni:

Nem tudom mikor fordult elő utoljára olyan, hogy két teljes napot szakmabeliek/kockák (kinek mi a szimpatikus) társaságában töltöttem, és a harmadik napon hiányzott a hangulat :) Az idei Hacktivityn nagyon meglátszott az a rengeteg munka, amit az új szervezőgárda befektetett a rendezvény összehozásába, így végre tényleg úgy érezhettük, hogy egy "1337" konferencián vagyunk: Az Aruba WiFi hálózata a hálózatos kollegák kitartó munkájának köszönhetően szépen teljesített, a kancellár.hu és a BalaBit által szolgáltatott motivációs szesz pedig szerencsére végig biztosította az energiát az egész hétvégés hackeléshez - hogy kiemeljem a leglényegesebb elemeket :).

A fentiekből azt hiszem jól látszik, hogy a hazai szakma egy emberként állt a rendezvény mögé, ami hatalmas szó, reméljük ez a baráti hangulat a következő években sem fog megkopni!

Pár szó a játékokról:

A Hack the Vendor játékban résztvevő Ingyenmenet.hu-nak és McAffee-nak hatalmas tisztelet jár, amiért merték vállalni a megmérettetést, reméljük a következő években az ő példájukat követve még több átgyúrandó rendszert bocsátanak a lelkes közönség rendelkezésére! A HTV eredményeiről egyébként külön posztokat tervezek.

A Wargame-en vérre menő küzdelem folyt az első helyért, az élen végző The Intentionals csapat az előző évek tapasztalatához képest meglepően szép teljesítménnyel, megérdemelten nyert, ezúton gratulálok nekik!

Végül de nem utolsó sorban szeretnék külön köszönetet mondani Ritának, Ferinek és Zolinak, akik végig kezükben tartották az irányítást, és biztosították, hogy a Hacktivity végre pályára álljon, nagyok voltatok srácok!

Jövőre újra találkozunk!

Címkék: hacktivity esemény

Kódfuttatásra alkalmassá tették az SMBv2 hibáját

2009.09.17. 00:42 | buherator | 1 komment

Úgy tűnik, az ImmunitySec szakembereinek sikerült távoli kódfuttatásra alkalmassá tenniük a nem rég bemutatott, újgenerációs Windows rendszereket érintő SMBv2 problémát. A részletek egyelőre csak a cég regisztrált ügyfelei számára világosak, de jövő héten várhatóan a Metasploit modul is elkészül. Már korábban is felmerült, hogy a probléma nem csak egy "egyszerű" szolgáltatásmegtagadást kiváltó sebezhetőség, és az utóbbi szoftvert jegyző H.D. Moore is már javasolt módszereket a hiányosságból adódó lehetőségek kiszélesítésére.

Remélhetőleg a Microsoftnál már gőzerővel dolgoznak az idő előtti folt kiadásán...

Illusztráció itt.

Címkék: windows 0day smb

BKV Tours

2009.09.15. 07:51 | buherator | 2 komment

Csiszi küldte az elábbi képet a BKV Tours oldaláról:

A szolgáltatót értesítettem, válasz egyelőre nem jött...

Címkék: sql injection az olvasó ír bkv tours

Nem működik a phishing szűrő a mobil Safariban

2009.09.11. 13:53 | buherator | Szólj hozzá!

A Mac Security Blog arról számolt be, hogy az iPhone-okra és iPodokra elérhető Safari böngésző legújabb verziójával szállított adathalászat-elleni szűrő meglehetősen sztochasztikusan működik, azaz néha küld figyelmeztetést egy potenciálisan veszélyes holnap megnyitása előtt, vagy nem. Ez a jelenség sajnos még annál is rosszabb, mintha a böngészőben egyáltalán nem lenne ilyen funkció, hiszen a felhasználó könnyen abba a hitbe ringathatja magát, hogy a böngésző megvédi őt az ilyen jellegű támadásoktól.

Közben az Apple gigafrissítést adott ki a támogatott operációs rendszereihez, köztük a Snow Leopardhoz is, melyhez ez az első ilyen javítócsomag. A készlet egy sor kritikus besorolású hibát orvosol, valamint a Snow Leopard által downgrade-elt Flash Player is a legfrissebb verzióra frissül a csomag telepítésekor.

Címkék: apple hírek safari patch adathalászat flash player

IT Biztonság Napja 2009.

2009.09.09. 21:33 | buherator | Szólj hozzá!

Keleti Arthur főszervező programismertetőjével és a kiemelt támogatók bemutatásával ma egy sajtótájékoztatót tartottak a szervezők a szeptember 24-i ITBN 2009-ről. Az idén már ötéves eseményre, ahol 43 előadás foglalkozik majd az aktualitásokkal, a támogatók jóvoltából továbbra is ingyenes a belépés, de csakis előzetes online regisztrációval lehet majd bejutni reggel 8 órától a budapesti Cinema City Arénába.

A rendezvényen egyébként RFID- és mobilkódrendszer segíti – az előzetes várakozások szerint – ezer résztvevő gyors regisztrációját, és lehetőség lesz arra is, hogy mindenki megtalálhassa az épületben azt, akivel személyesen szeretne találkozni. A keresést érintőképernyős terminálok segítik. Mindenki nyakában ott lesz az alapadataikat tartalmazó mobilkód képe is, amely más telefonok kamerájával lefényképezve névjegyadatokká tud átalakulni, ez is segítheti a tartós személyes kapcsolatok kialakulását.

Címkék: esemény itbn

Microsoft frissítőkedd - 2009. szeptember

2009.09.09. 18:30 | buherator | Szólj hozzá!

A Microsoft ehónapban öt darab javítócsomagot tett közzé, melyek mindegyik kritikus besorolást kapott, kettő közülük pedig 1-es "kihasználhatósági index-szel" rendelkezik, ami azt jelenti, hogy valószínűleg ezeket a sebezhetőségeket kihasználó, működő exploit kódok forognak közkézen.

- MS09-045: Távoli kódfuttatásra alkalmas sebezhetőség javítása a JScript motorban. A probléma a Windows 7 és Windows 2008 R2 rendszerek kivételével az összes támogatott Windows verziót érinti. Tegnap elbúcsúztattuk egy külföldre szakadni szándékozó cimborámat, ezért lehet hogy ez a poszt egy kicsit hetktikusabbra fog sikerülni...

- MS09-046: Ismét egy ActiveX komponenst érintő probléma. Ezúttal egy DHTML szerkesztésre használható vezérlő ad lehetőséget távoli kódfuttatásra. Kíváncsi vagyok, hogy kinek az ötlete volt ezeknek az időzített bombáknak a bevezetése, a Microsoft biztonsági csapatának munkatársai nyilván minden nap imába foglalják a nevét :)

- MS09-047: Az MP3 és ASF helytelen feldolgozásából adódó, kódfuttatásra alkalmas problémák. Amennyiben egy megfelelően elkészített médiafájlt pl. egy weboldalon keresztül tesznek elérhetővé, távoli támadás is kivitelezhető a sebezhetőségeken keresztül.

- MS09-048: Na, ez egy igazi gyöngyszem! A javítócsomag problémát problémát javít a Windows TCP/IP stackjében. Az egyik ezek közül elméletileg alkalmas távoli kódfuttatásra is, de a Microsoft munkatársai szerint valószínűleg nem teszi lehetővé valóban veszélyes támadások kivitelezését, mivel egy potenciális támadó túl kevés kontrollhoz jut a program futása felett (na ezt a mondatot már csak azért sem törlöm ki :). A probléma abból adódik, hogy a TCP implementáció függvénymutatóként használ egy olyan memóriaterületet, amely más jellegű adatot (a hibajegy címe alapján időbélyeget, konkrétabban egy Toeplitz hash-t) tárol. A másik két probléma (ahogy legtöbb esetben a fenti is) DoS támadás kivitelezésére ad lehetőséget, a szépség pedig abban rejlik, hogy legalább az egyik probléma nem megvalósítási hiba, hanem a TCP specifikáció következménye, amely több más gyártót is érint. Ezt az anomáliát használta a ki a Sockstress néven elhíresült eszköz, melynek részletei ezidáig (hivatalosan) nem voltak nyilvánosak. Az egész problémakör nagyon érdekes, a részletekbe mélyebben belemegyünk a Hacktivity-n!

- MS09-049: A Vista automatikus vezetéknélküli-hálózat kereső szolgáltatás (ez azért felvet pár egybe/külön/kötőjellel írási kérdést :) egy hibája. A probléma magában hordozza a távoli kódfuttatás lehetőségét, de a Vista heap védelmének köszönhetően elég nehéz megbízható exploit-ot készíteni rá, az esetek többéségben a felhasználó csak a hálózatfelderítő szolgáltatást veszti el újraindításig.

További információkat kaphattók az SRD blogban, ahol a TCP stacket érintő problémákra is külön posztot szenteltek.

Remélem mindenkinek feltűnt, hogy sem az FTP, sem az SMB szolgáltatás hibáira nem jelent meg javítás, így ezekre még mindig különösen oda kell figyelni az ügyeletes rendszergazdáknak.

Címkék: microsoft windows vista ftp tcp activex smb

Windows Vista/2008/7 távoli DoS [Frissítve]

2009.09.08. 09:59 | buherator | 1 komment

Laurent Gaffié távoli szolgáltatásmegtagadásra alkalmat adó sebezhetőséget fedezett fel a Windows operációs rendszerek legújabb változataiban. A probléma a speciális SMB 2.0 fejlécek helytelen kezeléséből adódik: ha egy támadó '&' karaktert tartalmazó 'Process Id High' mezőt küld egy Negotiate Protocol Request kérésben, az új verziójú SMB driverek elhasalnak. A probléma a Gaffié szerint a fájlmegosztást engedélyező Windows Vista és Windows 7 rendszreket érinti, valamint elméletileg a Windows 2008 Servert is, bár utóbbit a kutatónak nem volt alkalma tesztelni.

Eddig nem érkezett megerősítő visszajelzés a sebzhetőséggel kapcsolatban, igyekszem letesztelni az exploitot, tegyetek így ti is!

Frissítés:

Egy Vistát bedöntött... Így néz ki a virtuális gép:

Frissítés 2: A DoS-t azóta több helyről is megerősítették. Ruben Santamarta szerint a probléma távoli kódfuttatásra is felhasználható! És a következő frissítőkedd még messze van...

Címkék: windows vista dos windows 7

Hétfői hírek

2009.09.07. 11:30 | buherator | Szólj hozzá!

- Az Apple javítócsomagot adott ki a Mac-es Java implementációkhoz. A 15 javítást tartalmazó frissítés több távolról kihasználható, illetéktelen kódfuttatásra lehetőséget adó problémát orvosol, ezért minden érintett számára ajánlott a mihamarabbi frissítés.

- A Wordpress.org arra figyelmeztet, hogy a blogmotor régebbi változatainak egy hibáját kihasználó féreg tűnt fel a weben. Az "okos" kártevő korábban javított sebezhetőségeket kihasználva regisztrál magának egy felhasználót, melynek megemeli a jogosultsági szintjét, megpróbálja eltűntetni magát a backend felületről, majd spammel és kártékony kódokra mutató hivatkozásokkal szórja tele a régi posztokat. A veszély a legfrissebb Wordpress változatokra történő frissítéssel hárítható.

- Szintén aktív támadás van folyamatban a múlt héten napvilágot látott, a Microsoft FTP szolgáltatását érintő hiba által súlytott kiszolgálókkal szemben. A javításra a jövő hónap első keddjéig még várni kell, addig is érdemes leállítani az FTP szolgáltatást, vagy legalábbis megszüntetni az anonim hozzáférést, és felülvizsgálni a felhasználói jelszavakat az érintett rendszereken.

Címkék: microsoft apple hírek java patch wordpress ftp 0day

Még egy kis Leopard

2009.09.03. 09:01 | buherator | 1 komment

A Mac Security Blog arra hívja fel a figyelmet, hogy az új Snow Leopard egy meglehetősen régi Flash Player verzióval (10.0.23.1) kerül terjesztésre, melyben jónéhány veszélyes sebezhetőséget találtak az elmúlt hónapok folyamán. Az új operációs rendszer telepítésekor a lejátszó akkor is lebutul, ha előzőleg becsületesen frissítettük azt. Az Apple azt ajánlja, hogy a Snow Leopard felhasználók kézzel frissítsenek a legújabb verzióra, amilyen gyorsan csak lehet.

A gonosztevőket ugyanis sem a kernel-szintű védelmi intézkedések, sem a híres-neves beépített kártevőírtó nem állítaná meg. Utóbbiról kiváló elemzés jelent meg szintén a Mac Security Blog jóvoltából, melynek összefoglalója a következőt írja:

Látható, hogy az Apple erősen korlátozott anti-malware funkcionalitást adott a Snow Leopardhoz. A mechanizmus csak bizonyos alkalmazásokból érkező fájlokat vizsgál, azokat is csak két fajta trójaira, ráadásul ezek általunk tesztelt, aktuális variánsait meg sem találja. Nem tudja kijavítani a fájlokat, vagy megvizsgálni a Mac-edet meglévő fertőzések után kutatva. Nem képes érzékelni a meta-csomagokban érkező kártevőket, így pofonegyszerűvé téve az Apple védelmét megkerülni képes rosszindulató szoftverek terjesztését. Nem képes hálózati meghajtókat vizsgálni, és a cserélhető adathordozókról érkező fertőzött fájlokat sem érzékeli. Rövden az Apple Snow Leopardjának anti-malware funkciója legfeljebb a Mac felhasználók számára nyújtandó védelem teljes hiánya miatt figyelemreméltó.

Hogy ne csak fikázzak (bár ez a havasimacsek azt hiszem megérett rá): Érdemes egy kis figyelmet szentelni a most bevezetett OpenCL API-nak, amely arra hivatott, hogy leegyszerűsítse nagy számítási kapacitást igénylő, jól párhuzamosítható, C nyelven írt programjaink GPU-n történő futtatását, illetve az arra történő optimalizációt.