Azt írja a zindex*:

A Firefox a legkevésbé biztonságos böngésző

Tavaly több biztonsági rést találtak benne, mint az Explorerben, a Safariban és az Operában összesen.

...mindez a Secunia statisztikáira hivatkozva.

Nos, minden tiszteletem a Secuniás srácoké, de teljesen nyilvánvaló, hogy a fent említett dokumentum nem más, mint a cég marketingjének része - csak ugye az IT biztonsági iparban kevésbé éri meg TV reklámokat finanszírozni, inkább kell készíteni néhány semmitmondó grafikont, meg mellétenni, hogy mekkora király a cég, aztán a sok hozzánemértő újságíró ingyen szétkürtöli a hülyeségeket.

Ugye komolyabb helyeken senki nem úgy méri egy szoftver biztonságát, hogy megszámolja, hány hibát találtak benne az elmúlt egy évben. Mert ugye nem mindegy, hogy csak a könyvjelzőimet lehet olvasgatni, vagy távirányítós autóvá változtatja az adott sebezhetőség a böngészőn keresztül a gépemet - ilyen statisztikát a doksi nem tartalmaz.

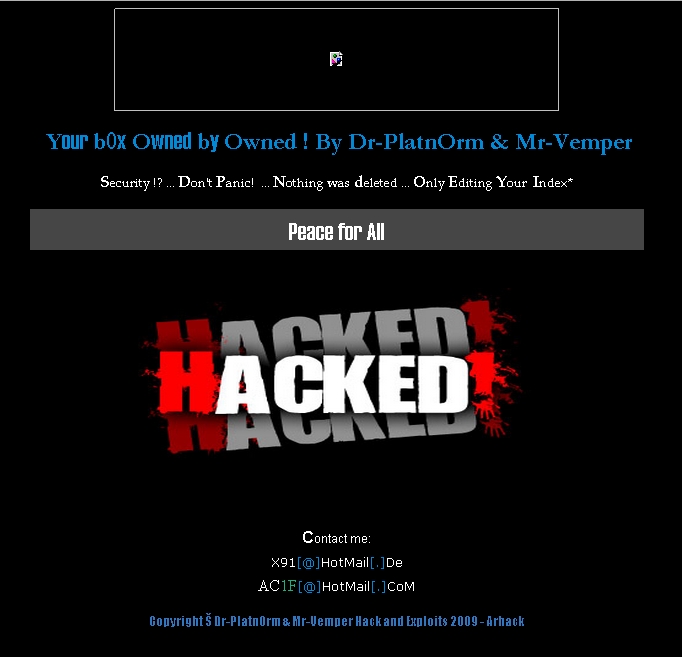

Amit viszont igen - bár ezekre az adatokra senki nem tér ki -, hogy pl. a 0day sebezhetőségek terén a Microsoft viszi a prímet. Ezek ugyebár azok a hibák, amiket ugyan aktívan kihasználnak a rosszfiúk, javítást viszont ha akarnánk sem tudnánk telepíteni. Az ezzel kapcsolatos számok pedig jól összehangban vannak a különböző beépülő komponenseket érintő problémákkal: ActiveX vezérlőt érintő sebezhetőségből több mint háromszor annyit találtak tavaly, mint az összes többi mért típusból (Firefox kiterjesztés, Opera Widget, Java, Flash, QuickTime) összesen.

De nem akarok én is elmenni bulvárba. Utoljára alsó tagozatban volt divat azzal kérkedni, hogy el tudok számolni 300-ig, másrészt én azt tanultam, hogy a statisztika rosszabb, mint a hazugság. Hogy lássuk, mennyire igaz ez, érdemes elolvasni a Secunia jelentését ahelyett, hogy csak a képeket nézegetnénk...

* Persze ez is az ITCafe-Index együttműködés eredménye, előbbi szájton pedig ismét ifj. Zettner Tamás remekelt, igaz most nem sikerült akkora orbitális hülyeségeket írnia, mint pl. az SSLStrippel kapcsolatban, de azért érdemes követni a srác munkásságát!