M1key hívta fel a figyelmem, hogy egy halom magyar weboldal feltöréséről szóló poszt jelent meg ezen a suttyófórumon. Általában nem szeretek reklámot csinálni hülyegyerekeknek, de ebben az esetben beleütköztem néhány érdekes/vicces dologba.

Mindenek előtt a nagytudású T3es úgy gondolta, hogy egy tényleges bank rendszeréhez sikerült hozzáférnie egy shared hosting (úgy nézem deja.hu) szolgáltatónál, mivel az okobank.hu domain-nevében szerepel a "bank" szó, a kis barátai meg várják a CC dumpokat, szánalom...

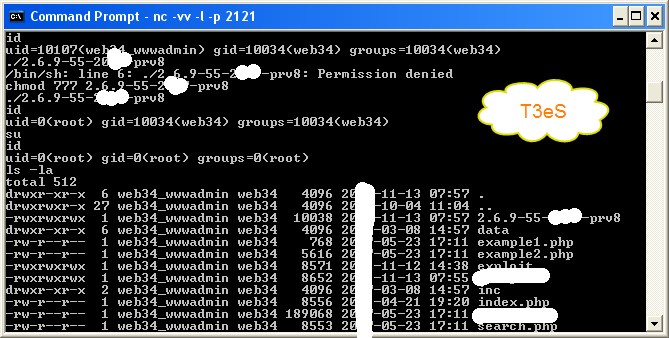

Aztán a hős defacer által posztolt képernyőképeken látható egy helyi root exploit:

Rövid guglizás után úgy tűnik, hogy a CVE-2010-3301 jelű sebezhetőségre készült exploitról van szó, amiről egészen jó elemzés olvasható itt. Humorbonbonként pedig egy, a találatok nagyobbik részét kiadó, különböző fórumokra posztolt Perl(!) szkript gyönyörűségeit érdemes ízlelgetni. A kedves alkotóra még a szkriptsuttyó kifejezés is túlzó lenne...

Itt tudjátok böngészni az érintett domainek listáját. Főleg zöld szervezetekről van szó, ha ismeritek valamelyiküket, értesítsétek őket! Ja, és megjegyezném, hogy keleti barátaink messze nem a legújabb vBulletint használják...

loolek · http://loolek.tumblr.com 2011.11.26. 12:38:02

Erről az egészről az a program jutott az eszembe, amit tíz éve kellett írnom. A cégnek szüksége volt egy listára -> azokról a magyar IP címekről, ahol https szerver üzemel.

De még a magyar IP tartományokról se volt semmi infó, ezért ehhez a részhez írtam egy programot, ami európa esetében a nyilvános whois.ripe.net adatbázissal dolgozik.

loolek.tumblr.com/post/2944772710/mass-whois-tool

Előszedtem és pont meg van a 195.56.*.* blokk tíz évvel ezelőtti kiosztása (persze nincs meg az összes altartomány).

Sanszos, hogy a szkript-gyerekek az egész tartományt "vizsgálják", ezért ha nem gond érdekességből bemásolnám azt az idevágó régi 85 sort.

_2501 2011.11.26. 20:51:00

kövinnyó 2011.11.26. 21:57:16

attty · http://attty.blog.hu 2011.11.26. 23:04:07

A Dejahu (vagy deja.hu) tulajdonosaként érintett vagyok a történetben.

Valóban volt betörés az egyik shared hosting szerverünkön, egy régi, nem frissített ügyfélsiteon keresztül, ami után valóban sikerült helyi root exploitot futtatni.

A szükséges válaszlépéseket még a héten korábban megtettük, a rootkitet kitakarítottuk, így elvileg a tünetek megszűntek, és készülünk a sérült shared hosting gép adatainak elmigrálására, hogy a rootkit által gyanússá vált rendszert beszánthassuk.

Szántó Gábor · http://choirs.oftheworld.club 2011.11.28. 11:51:21

Mit kell még megnézni ezeken kívül?

buherator · http://buhera.blog.hu 2011.11.28. 12:21:15

loolek · http://loolek.tumblr.com 2011.11.29. 00:02:20

www.evernote.com/shard/s14/sh/87658ae8-b971-41b2-930f-9a81b08d58e0/8b5ebdfd3bb66cb4b878e512e7704bcc

loolek · http://loolek.tumblr.com 2011.11.29. 00:02:20

www.evernote.com/shard/s14/sh/87658ae8-b971-41b2-930f-9a81b08d58e0/8b5ebdfd3bb66cb4b878e512e7704bcc

Szántó Gábor · http://choirs.oftheworld.club 2011.11.29. 08:12:02

synapse · http://www.synsecblog.com 2012.01.25. 19:33:40

btw ripe EU adatbazis letoltheto.