Sokat gondolkoztam azon, hogy mit is írjak a legújabb "szuperkártevőről" és a Kaspersky vonatkozó jelentéséről [62 oldal PDF], az érzelmeim ugyanis elég vegyesek.

Egyrészt nincs kétségem afelől, hogy valóban egy jelentős erőforrásokkal rendelkező csoport, jó eséllyel valamilyen állami hírszerző szervezet áll a Maszk mögött. Ezt támasztja alá a célpontok köre, a (feltehetően) többplatformos payload készlet, a felhasznált nem-biztos-hogy-0-day Flash exploit és még biztos egy sor más dolog amit a Kaspersky nem tett közzé a nyomozás érdekében.

Ugyanakkor nem tudok szó nélkül elmenni néhány dolog mellett, ami nem kifejezetten a "The Mask" kutatását, inkább a biztonsági ipar egészének működését érinti.

A biztonsági cégek nagyjából a Stuxnet óta néhány havonta iszonyatos marketing csinnadrattával ünneplik egy-egy új "APT" kártevő felfedezését, elemzéseket, sajtóközleményeket adnak ki, konferenciát szerveznek, a marketing osztálynak meg kiadják, hogy a legújabb "csodafegyver" márkanevétől ihletten rajzoljanak vagány illusztrációkat - így végül saját sikerükként adják el azt, hogy éveken keresztül nem voltak képesek elvégezni azt a feladatot, amiért az ügyfeleik fizettek nekik.

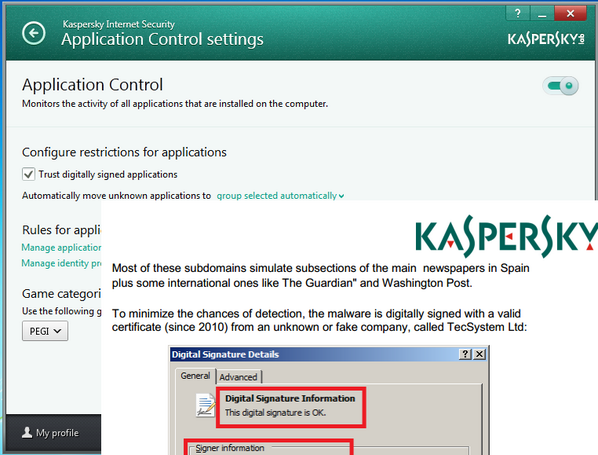

Persze lehet azzal érvelni, hogy ilyen "rendkívül kifinomult" malware-eket nagyon nehéz elkapni, de ha áttekintjük pl. a Maskról közzétett információkat, akkor láthatjuk, hogy a rejtőzködő funkciók nem elsősorban a biztonsági termékek kijátszásához, hanem a manuális elemzés megnehezítésére lettek kitalálva - a szoftveres detektálás elkerülése láthatóan nem okozott komoly problémát.

És ez még mindig nem a tudomány teteje. Nem kell elmenni az CIA-ig, hogy az ember a Stuxnetéhez hasonló információ-kitalicskázó P2P infrastruktúrát és teljesen aszinkron C&C kommunikációt vagy a diszket nem érintő payloadokat lásson. Ha a maszkos fejlesztők kicsit dolgoztak volna még a kódjaikon, a Gausshoz hasonlóan használhattak volna dinamikusan változó titkosítási kulcsokat, és akkor a Kaspersky riportja is minden bizonnyal jóval soványabb lenne. De spanyol ajkú barátainknak nem kell megerőltetniük magukat, nyugodtan dolgozhatnak akár nyílt-forrású backdoor kódokkal, Metasploittal, vagy akár PoisonIvy-val is, és az sam baj, ha benne hagynak némi debug adatot a kódban.

Végül érdemes megnézni, hogy milyen megoldásokat kaphatunk ezekre a problémákra. Érdekes módon a világraszóló elemzések jellemzően nem tartalmaznak fejezeteket arról, hogy az adott gyártó milyen kritikai tanulságokat vont le a saját védelmi megoldásaival kapcsolatban, vagy hogy a jövőbeni termékek hogyan fognak jobb minőséget nyújtani a felhasználóik számára. Mivel az előremutató technológiákat felvonultató, a modern igényeket kielégíteni hivatott biztonsági rendszerek ára a legtöbb felhasználó számára a felfoghatatlan nagyságrendbe esik, technológiai értelemben valójában nincs is kivel versenyezni a felhasználók kegyeiért.

A virtuális világ kémei pedig kényelmesen hátradőlhetnek: a "legkifinomultabb" hátsó kapuk most is ott ketyegnek a célpontok gépein, és várhatóan ott is maradnak, amíg az operátor a dolga végeztével ki nem adja a "SEFDESTRUCT" parancsot.

Alter Egon 2014.02.12. 18:37:13

Konklúzió: eddig sem volt szerencsés nagyfokú bizalmat helyezni a különböző biztonsági cégek termékeibe (legalábbis megváltóként tekinteni 1-1 célszoftverre): még inkább felértékelődik a júzerek biztonság--tudatosságra nevelése, a megfelelően szigorú csoportházirend, a net szűrése, és a hasonló védelmi intézkedések.