Egy csendes vasárnap délutánon éppen valami kellemes, békés, altató TV filmet kerestem, mikor megláttam egy nagyobb online DVD boltot reklámozó bannert. Már magam sem tudom miért, de úgy gondoltam, most az egyszer áldozok a marketing isten oltárán, és ellátogatok a hírdetett helyre. Na persze nem első sorban a DVD-k érdekeltek, inkább egy könnyű hétvégi fejtörőre vágytam, és mondanom sem kell, nem kellett csalódnom...

Jóindulatú gazfickó módjára persze többször megpróbáltam felvenni a kapcsolatot az illetékesekkel, hiába. Ennél fogva, valamint tekintettel arra, hogy ez az eset remek iskolapéldája a felelőtlenül összetákolt webborzalmaknak, ráadásul tartogat egy pár érdekes részletet, álljon most itt ennek a DVD boltnak a története!

Reméljük, hogy az illetékesek ráismernek saját szörnyszülöttjükre, én még mindig készen állok segíteni...

Mint szinte minden alkalommal, amikor egy új oldalra látogatok, ebben az esetben is gyorsan kipróbáltam, mit szól a rendszer a különböző speciális karaterekhez (aposztróf, kacsacsőr, satöbbi). Ennek folyamányaként viszonylag hamar kiderült, hogy szinte az összes GET-ben átadott paraméter alkalmas egy kis régimódi SQL injekció bevitelére. Ez persze nem mondható túlságosan izgalmasnak, ami mégis megadja a dolog "fejtörő" jellegét az a következő:

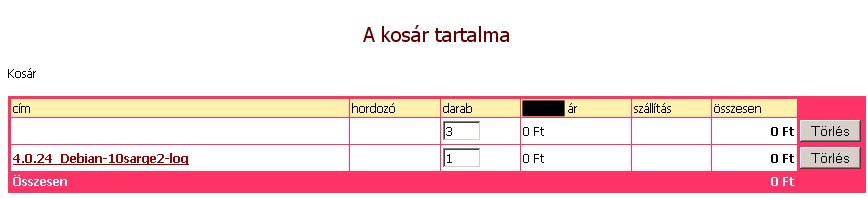

Első körben nem találtam olyan pontot, ahol vissza is kapom a lekérdezéseim eredményét, viszont amint látható, a kosaramba végül szépen bele tudtam potyogtatni az értékeket (jelen esetben a MySQL szerver verziószámát amiből ugyebár látszik az oprendszer is). A trükk az, hogy a visszatérési értékek a PHP munkamenetemben kerülnek eltárolásra, és onnan olvassa őket vissza a szerver. Ha pedig rossz a bevitt lekérdezés, a fennti üres sorhoz tartozó darabszám fog növekedni (ilyenkor a "\0" nevű DVD film kerül a kosárba).

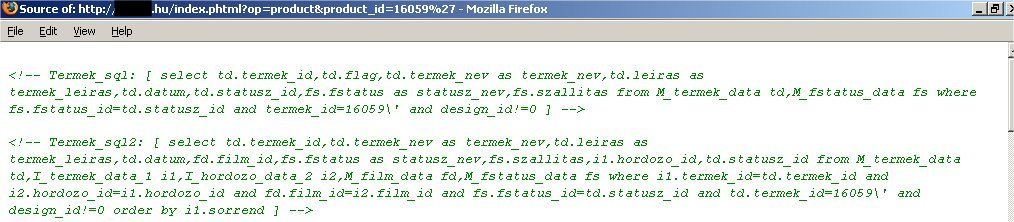

További mosolygásra adott okot, amikor megnéztem az egyik generált oldal forráskódját:

Gondolkoztam, hogy mire gondolhatott a kedves kóder, mikor HTML kommentbe rakta a lefuttatott query-ket: Olyat már láttunk, hogy egyszerűen kiírják az infót. Olyat is, hogy nem. Ebben az esetben viszont az az érzésem, hogy emberünk bár tisztában volt az információszivárgás veszélyével, de úgy gondolta, hogy ezzel a trükkel túl járhat egy lehetséges támadó eszén. Tévedett.

Persze ez még mindig egy mezei SQL injection, az expertek már ásítoznak, a problémák tengerének azonban nem itt van a legmélyebb pontja:

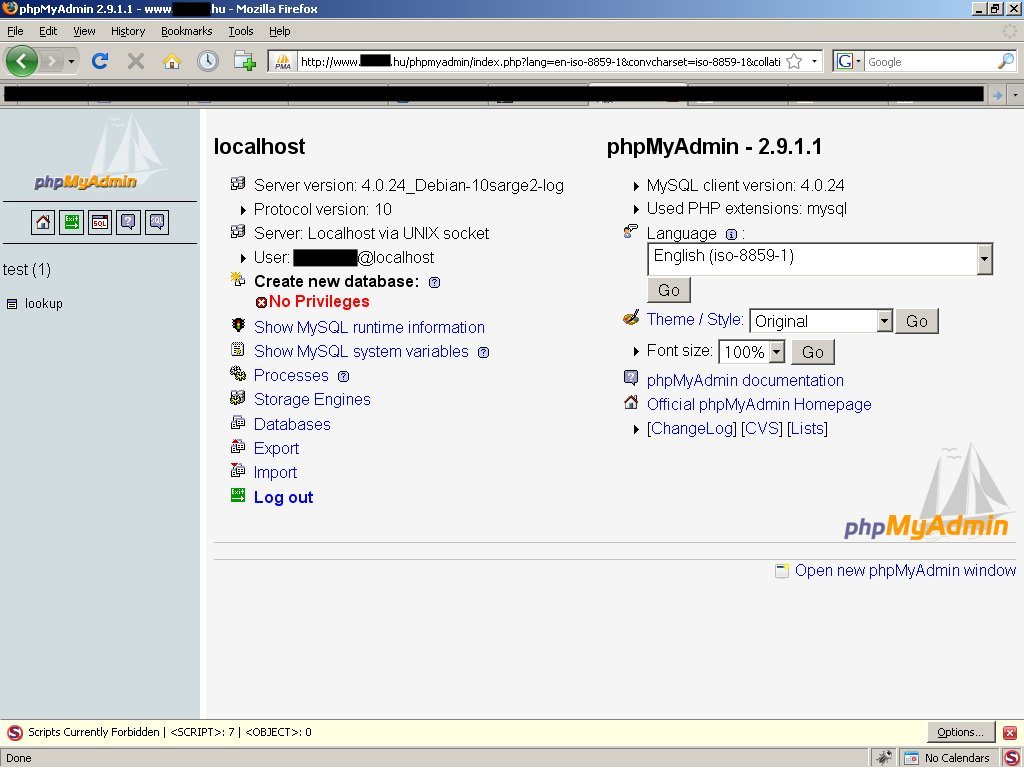

A szkriptek az adatbázishoz a MySQL root felhasználójával csatlakoznak, így szabad az út az összes kritikus információt tartalmazó táblához, így a MySQL felhasználókhoz és jelszó hasheikhez is.

Ezek persze nem sokat érnek, ha a csatlakozás le van korlátozva pl. a helyi hosztra, azonban a jó tehetséggel megáldott adminok kipakoltak egy phpMyAdmint a nyílt internetre. Alapértelmezett elérési útra természetesen. Ezek után a hab a tortán, hogy egy távoli parancsfutatásra érzékeny verziót sikerült telepíteni...

...az egyik felhasználónak meg egész egyszerűen nincs beállítva jelszó.

Mindezt kevesebb mint egy óra alatt sikerült kisütni - a remek ötletekért köszönet hmls-nek. Mivel valószínűleg van még ezek mellett számtalan más tátongó lyuk is a szerveren, így az illetékesek jobban tennék, ha átnézetnék a rendszereiket, jobban megválogatva, hogy kivel dolgoztatnak.

Remélem, hogy sokaknak sikerül tanulni ebből az esetből!

arnyek 2008.10.28. 08:50:34

fabatka 2008.10.28. 09:14:19

buherator · http://buhera.blog.hu 2008.10.28. 10:58:40

Csak óvatosan, etikusan...

deejayy · http://deejayy.hu/ 2008.10.28. 11:34:36

Ráadásul nem is egy kispályás leánya...

hmls 2008.10.28. 12:09:48

GHost 2008.10.28. 13:18:01

csak egy link

buherator · http://buhera.blog.hu 2008.10.28. 13:55:57

Szerencsétleneknek még az adatbáziskapcsolatuk sem működik rendesen. A fejlesztő cég viszont megéri a pénzét...

kdavid · http://kdavid.eu 2008.10.28. 14:19:24

GHost 2008.10.28. 15:13:29

buherator · http://buhera.blog.hu 2008.10.28. 15:57:06

A tárhely szolgáltatóhoz nem jutsz el ilyen egyszerűen... Tekintve hogy ennek elég kevés köze van a poszthoz, folytassuk majd IRC-en vagy ilyesmi...

helios 2008.10.29. 00:02:40

lol 2008.10.29. 08:23:36

A cikkről meg annyit, hogy ha értelmezted volna a címet, akkor nem írnál hülyeségeket. Gondolom buherátor azért postolta, mert ez a tökéletes példája, hogy milyen weboldalt/szervert ne csinálj és azért elég nagy látogatottságú oldalról van szó, hogy így leszarják.

bean 2008.10.30. 22:00:38

buherator · http://buhera.blog.hu 2008.11.01. 19:19:46

A linkedet kivettem a publikusak közül, de utánajárok a dolognak, kösz ;)