Itt a tavasz, és engem megnyugvással tölt el, hogy vannak még páran rajtam kívül, akik a napsütésben döglés helyett bitet forrasztanak. Ezen a lusta vasárnapon két meglepő és mulattságos szösszenet is érkezett.

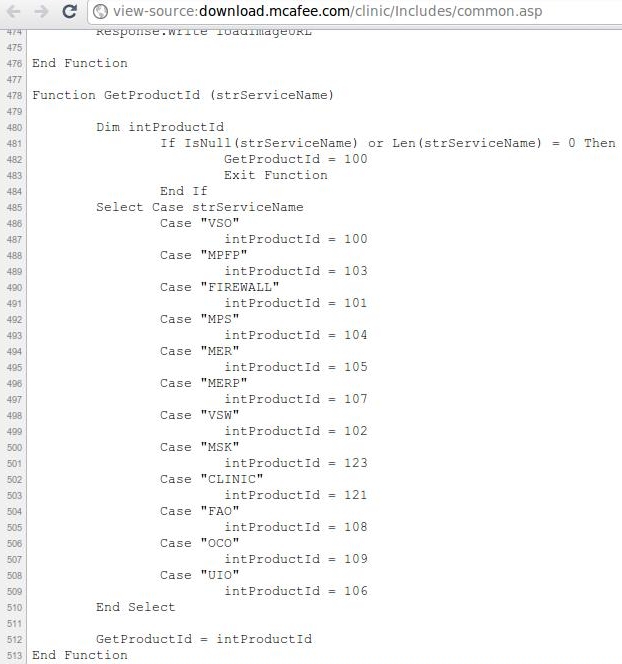

Az egyik a McAffee-t érinti (emlékeztek, ők osztogattak Hacker Safe plecsniket egy időben mindenféle oldalaknak), akiknek sikerült úgy konfigurálni a webszeverüket, hogy kilátszódtak az .ASP szkriptek forrásai. Az alábbi ábra azt szemlélteti, hogyan kell karbantarthatatlan kódot gyártani bedrótozott konstansok segítségével:

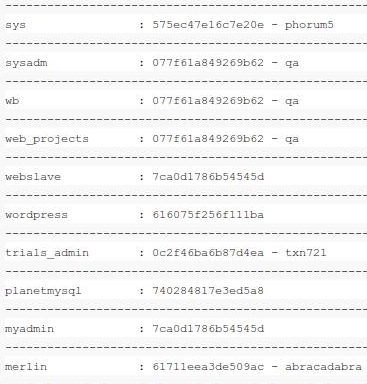

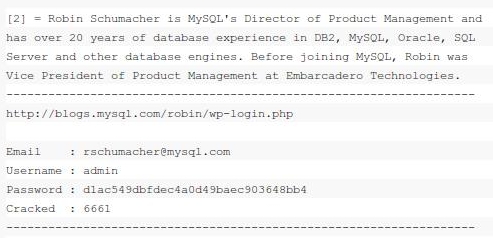

A másik versenyző a MySQL.com, ahol is - dobpergés - blind SQL injection hibát szúrt ki egy bizonyos Jack. Az alkalmazás persze jó érzékkel DB rootként érte el az adatbázist, így a jelszó hash-ek is kikerültek, meg is fejtették őket hamar. Látható, hogy rendkívül tapasztalt támadókkal akadt össze az Oracle, hiszen elképesztő számítási kapacitást kellett bevetni a jelszavak megfejtéséhez:

A fenti konfigurációkat ellenőrzött vállalati környezetben követték el tapasztalt rendszer- és adatbázisadminisztrátorok. Semmiképpen se próbáljátok ki ugyanezt a rátok bízott hálózatokban!

Friss: Előkerült egy Sun.com dump is

conscience 2011.03.28. 02:44:42

Hmm... Ami azt illeti, cirka egy éve nem jártam érdemben sehol a kecón kívül, leszámítva az újévi kötelező kört, meg a napi-kétnapi "lemegyekabótbakávéért" rutint. In dö mínvájl, válogatott nyelveken kínoztam a pléhdobozt. Most, hogy bevallottad bűnödet, már nem érzem magam annyira pszichopatának. (Habár a fogalom specifikációjában tökéletesen megülök. Aggódnom kellene?)

A poszt remek, kifejezetten kedélyes vérhajnallal ajándékozott meg, a következetesen tagolt 'Case' -szösszenetet pedig szívmelengetőnek érzem. :)

(Kieg.: GOTO -val lett volna csak igazán átütő a mestermű)

conscience 2011.03.28. 02:52:35