Timo Hirvoven, az F-Secure munkatársa több hónapos kutatás után kibányászta a cég mintaállományai közül a hírhedt "2011 Recruitment Plan.xls" állományt, amely az RSA rendszereibe történő behatoláshoz használt eredeti exploitot tartalmazta.

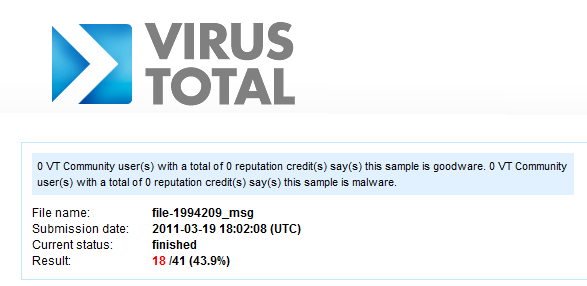

A fájl egy Outlook üzenetbe ágyazva került elő, így az is kiderült, hogy kinek és hogyan juttaták el a támadó kódot. A levelet március 3-án küldték el összesen négy címzettnek egy látszólag a beyond.com álláskereső portálhoz tartozó címről. Az e-mail tartalma nagyjából annyi volt, hogy "Át kellene nézni ezt a fájlt. Kérlek nyisd meg". A melléklet megnyitásakor mindössze az Excel táblába beágyazódó Flash objektum kis X-e látszódott, a háttérben azonban egy akkor még 0day Flash exploit futott le, ami egy Poison Ivy variánst telepített, ami a good.mincesur.com címre csatlakozott vissza. Külön érdekesség, hogy a rosszindulatú XLS-t március 19-én valaki feltöltötte a VirusTotal-ra, így a biztonsági cégek nyilván belefutottak már korábban, csak nem tudták, milyen különleges jelentőségű fájlról is van szó.

Érdemes kiemelni néhány dolgot a történtekkel kapcsolatban:

- Négyből egy dolgozó lefuttatta a malware-t

- Az RSA biztonsági rendszerei nem szúrtak ki egy bármelyik script kiddie által letölthető és használható trójait, ami aztán hosszú ideig működhetett a hálózaton

- A használt víruskergetők nem találták furcsának, hogy valaki Flash-t ágyaz egy Excel fájlba

Ezek után már az sem okoz nagy meglepetést, ha magán az F-Secure termékein keresztül lehet drive-by-download támadásokat indítani.

Bocs a ritka posztokért, hekk in progress ;)

kz71 2011.08.27. 14:38:49