Itt a Stuxnet utóda, woop-woop-woop-woop-woop!

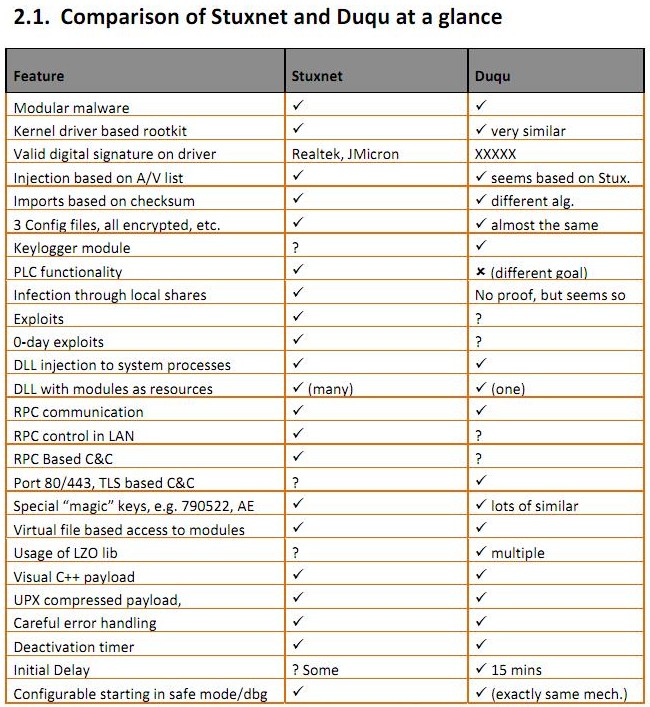

Szóval a Symantec-nél kielemeztek egy trójait, melynek komponensei nagyfokú hasonlóságot, néhány esetben pedig teljes bináris egyezést mutatnak a Stuxnettel. A kártevőt DuQu-nak nevezték el, az általa létrehozott, ~DQ kezdetű fájlok miatt. A nagyfokú hasonlóság arra utal, hogy a DuQu készítői legalábbis hozzáfértek a Stuxnet forráskódjához (eddigi ismereteink szerint nyilvánosan csak a binárisok elérhetők). Funkcionalitásban azonban alig van köze a két szoftvernek egymáshoz: a DuQu egy távoli hozzáférést biztosító trójai, ami nem terjed, nem használ exploitokat mozgásterének kiszélesítéséhez, és egyáltalán nem piszkál semmilyen ipari vezérlőrendszert, egyszerűen információt szivárogtat a megtámadott rendszerről.

Friss: A Kaspersky egy újabb remek összefoglalót készített a történetről, melyben tisztáznak néhány fontos részletet. A DuQu - mint ahogy a Stuxnet is - két részből áll: a közös főmodul végzi a rejtőzködést, kommunikál a C&C-vel és ez tölt le más-más "tölteteket" a fertőzött gépre. Egy ilyen "töltet" a DuQu nevét adó kémprogram, ami funkcionalitását tekintve független a fő résztől, de kód szinten kimutatható a kapcsolat.

Az első észleléskor egyetlen antivírus sem ismerte fel a malware-t, persze azóta a helyzet változott, de csak az elmúlt 48 órában három új variánst fedeztek fel, a szoftver fejlesztése bevetése tehát minden bizonnyal ebben a pillanatban is folyamatban van. A helyzet tehát elég izgalmas, hát még ha azt vesszük, hogy úgy tűnik, kishazánk is kulcs szerepet játszik a történetben. Ne kapcsoljatok el! ;)

Funkcionalitása lényegében megegyezik a hasonló szoftverekével: billentyűzetfigyelés, képernyőképek gyűjtése, processz információ, hálózati felderítés. A kártevő a számítógép indításakor kernel driverként töltődik be, a services.exe után a Firefox, az Internet Explorer, egy Trend Micro-s biztonsági szoftver és az explorer.exe folyamatába igyekszik beinjektálni magát, ügyelve arra, hogy ne csapja ki a biztosítékot a népszerű víruskergetőknél (melyek egyébként igen jó hatásfokkal felismerik a binárisokat). A hálózati kommunikáció egy már lekapcsolt indiai irányító szerverrel HTTPS kapcsolaton keresztül történik, egy Taipei-i szolgáltató (azóta már visszavont) tanúsítványát használva. A vezérlő utasítások gyengén titkosítva, JPEG fájlokba (illetve ezek mellé) rejtve közlekednek.

Szakértők szerint már a Stuxnet felépítésén is látszott, hogy a szoftvert modulárisra tervezték, a kód újrahasznosításában gondolkodtak - ezt látszanak igazolni a most újra felfedezett komponensek, melyeken alig látszanak változások a Stuxnet kódjához képest.

Érdekes mellékszál, hogy a Kaspersky szakértője szerint a kártevőre vonatkozó információ (az információlopó egység hash-e) nyilvánosan egy magyar blogon tűnt fel először (Cache-elve itt és itt).

Akit mélyebben érdekel a téma, annak a Symantec riportját tudom ajánlani, a contagio szűkszavú elemzése itt olvasható.

|Z| 2011.10.20. 18:49:12

boldi.phishing.hu/tag/hacking/

www.crysys.hu/~boldi ????

Én teljesen elvesztettem a fonalat hogy ki kicsoda :)

amikor az admin írt, akkor az nem a honlap tulajdonosa volt, ugye?

Tiszta hollywoodban érzem magam, ott volt valamelyik filmben, hogy a jófiúk/rosszfiúk megállapodtak abban, melyik fórumon fognak majd kommunikálni. (Olasz meló? Mission impossible x ?)