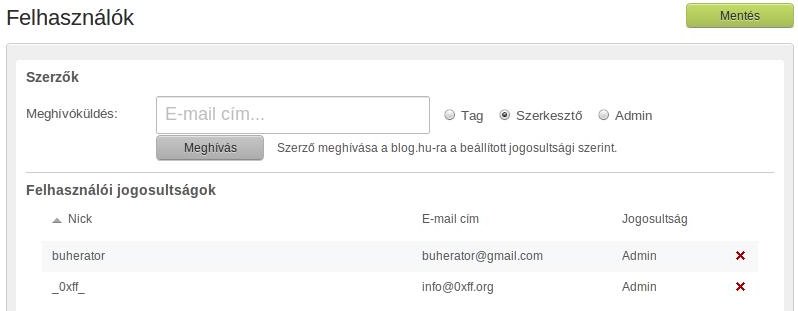

Nagyjából a blog indulása óta vártam erre: 0xFF admin jogosultságot szerzett a BuheraBlogon:

Ehhez nem kellett más, mint egy jól elhelyezett CSRF támadás (óvatosan kattintsatok!). Szerencsére a kollegialitás győzedelmeskedett, azonnal jelzést kaptam a helyzetről, és még a jogosultságom is megmaradt. Reméljük a Gépház mihamarabb javítja a problémát! 0xFF-nek pedig ezúton is gratulálok, és köszönöm a jóindulatot :)

IMBrod 2012.02.27. 15:54:42

Hunger 2012.02.27. 15:55:31

buherator · http://buhera.blog.hu 2012.02.27. 15:56:07

IMBrod 2012.02.27. 16:00:47

cadix · http://www.blog.hu 2012.02.27. 16:39:15

pt|Zool 2012.02.27. 16:59:02

devDavid · http://blog.hu 2012.02.27. 18:44:55

Köszi srácok,

Dávid

synapse · http://www.synsecblog.com 2012.02.27. 20:49:18

Spala Ferenc 2012.02.27. 21:03:13

indavatar 2012.02.27. 22:13:46

A NoScript vajon megfogta volna?

Ha a javítást közzé tudjátok tenni azért meg külön köszönet (bad practice vs good practice)

buherator · http://buhera.blog.hu 2012.02.27. 22:20:23

Elmélet és védekezés: www.owasp.org/index.php/Cross-Site_Request_Forgery_(CSRF)

hallari 2012.02.28. 09:40:50

buherator · http://buhera.blog.hu 2012.02.28. 12:08:59

A "felhőket" meg hagyjuk már a francba, ez a támadás elvileg ugyanúgy működhetne az AWS-en is.

hallari 2012.02.28. 13:35:57

buherator · http://buhera.blog.hu 2012.02.28. 13:49:25

synapse · http://www.synsecblog.com 2012.02.28. 18:03:50

forums.aws.amazon.com/thread.jspa?threadID=65649&tstart=0

tech.slashdot.org/story/11/04/29/1156220/amazon-ec2-failure-post-mortem