A bejegyzés írásának pillanataiban ér véget az idei vancouveri CanSecWest konferencia Pwn2Own játéka, melynek keretében a HP és a Google több mint fél millió dollárt ajánlott fel népszerű webes technológiák biztonsági hiányosságait kihasználó kutatóknak.

Bár a verseny eredetileg húzással zajlott volna - azaz a kiszemelt préda elsőként történő leterítéséhez egy kis szerencse is kellett volna - a konferencia kezdete előtt nem sokkal a szervezők bejelentették, hogy minden sikerrel bemutatott exploitot megvásárolnak.

Ennek köszönhetően a legkönnyebb feladatként bedobott Java-t hárman is leütötték - James Forshaw, Joshua Drake és a VUPEN csapata 20-20 ezer dollárral gazdagodtak tehát.

Utóbbi csapat természetesen most is igen aktív volt a játék előtt és közben is: A franciák a két nap alatt mind a célul kitűzött 250 ezer dollárt bezsebelték. Ehhez a Java bug mellett szükség volt egy két sérülékenységet kombináló, a Windows 8 új hardening megoldásait kikerülő IE10 exploitra, egy eddig ismeretlen ASLR+DEP megkerülést bemutató Firefox törésre (ROP nélkül, Windows 7-en, ticket itt nézhető), valamint egy három problémát kombináló IE9 Flash pwn-ra.

Chaouki Bekrar, a VUPEN vezetője az első nap után adott interjúban azt mondta, hogy az államok számára történő 0-day exploit gyártás előtt megpróbáltak együttműködést kötni a nagyobb szoftvergyártókkal a sérülékenységek felelős jelentése, és nem utolsó sorban a kutatók méltányos javadalmazása érdekében, ez a próbálkozás azonban kudarcba fulladt. Most úgy tűnik, néhányan mégis hajlanának ezeknek az eredeti elképzeléseknek az elfogadására.

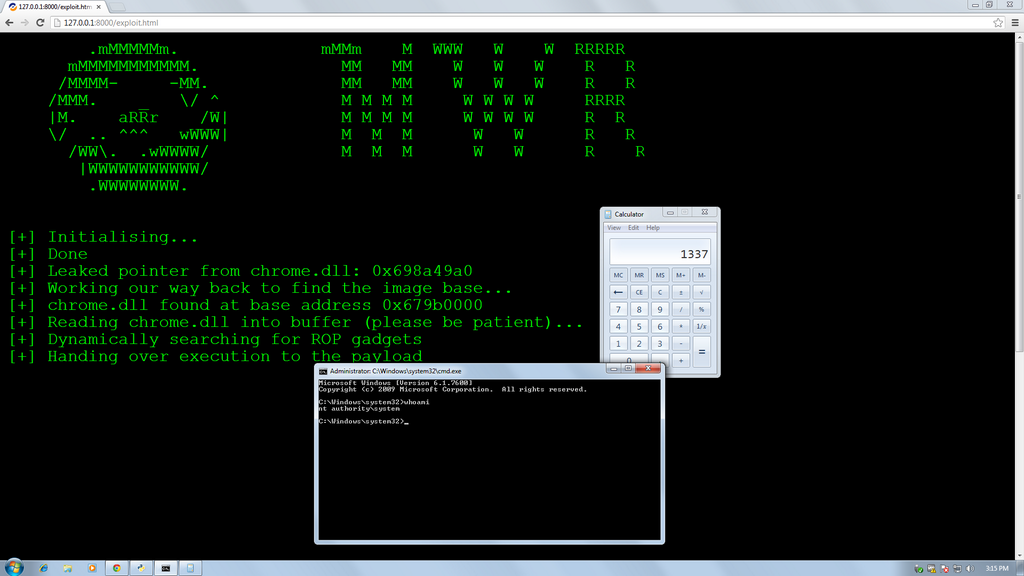

Ennyit mindenki kedvenc gonosz fegyvergyárosairól. A mezőny IE10 melletti legerősebb célpontjának tartott Win7 + Chrome kombinációt az MWR Labs képviseletében a korábbi Pwner Nils és Jon Butler ütötték le egy sandboxolt kódfuttatást lehetővé tevő Chrome és egy Windows kernel bug kombójával - így a böngészőből rögtön SYSTEM jogot szereztek. A Chrome problémára várhatóan napokon belül jön a javítás

A szintén régi ismerős GeoHot az Adobe "nem láttunk még rá veszélyes exploitot" Reader XI-et kerítette hatalmába. A Sony kedvenc hackerének szavaival: "Először bemásztam a sandboxba, utána meg kimásztam belőle". Levezetésképpen pedig néhány perccel ezen sorok írása előtt Ben Murphy negyedszer is leosztott egy pofont szegény Java-nak - lesz dolga a srácoknak az Oracle-nél.

Ha jól számolom ezzel a szponzorok lényegében el is verték a teljes felajánlott díjat, ami azt hiszem, példátlan a Pwn*-ok történetében. A konferencia és a játékok során bemutatott újdonságok megjelenését én már tűkön ülve várom :)

Friss (20130308): A Pwnium-on állva maradt a Chrome OS, a Mozilla Pwn2Own-os posztja itt olvasható.