HC olvasóimtól előre is elnézést kérek, de szükségét láttam egy újságíró-kompatibilis poszt összedobásának, mielőtt a legújabb Snowden-folyást szétkenik a magyar sajtóban.

Mint kiderült, az NSA már egy ideje rácuppant minimum a Google és a Yahoo! adatközpontjait összekötő, sokszor titkosítatlan optikákra [az MTI hírrel ellentétben nem a két cég közötti kommunikáció, hanem a cégek saját infrastrukturáin belül zajló kommunikáció figyelése a cél, ahogy az a kiszivárgott skiccről is leolvasható], és onnan a titkosítástól háborítatlanul szipkáznak ki minden adatot. Ez érthető okokból az érintett cégeknek nagyon nem tetszik - sokak szerint a helyzet analóg az Aurora Projekttel, csak az Új Világból nem olyan egyszerű kivonulni - de mi a helyzet a végfelhasználók szemszögéből?

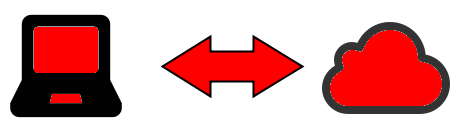

Végtelenül leegyszerűsítve a dolgokat, így néz ki egy "felhős" szolgáltatás minden fajta védelem nélkül:

A Nagy Testvér megnézheti az adataimat az én gépemen, lehallgathatja út közben, vagy oda mehet a felhő szolgáltatóhoz, és elkérheti tőle.

A Nagy Testvér megnézheti az adataimat az én gépemen, lehallgathatja út közben, vagy oda mehet a felhő szolgáltatóhoz, és elkérheti tőle.

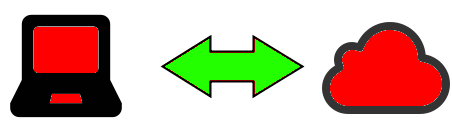

Ha okosan TLS-re váltunk, a kommunikációnkat megvédhetjük, de az adaink felhőben történő kezeléséről továbbra sem rendelkezünk:

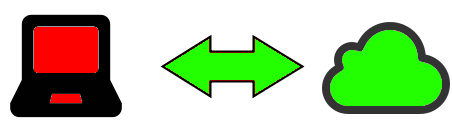

Ezt a képet úgy tudjuk zöldíteni, hogy még mi magunk titkosítjuk az adatainkat, mielőtt kilőjük őket Bárhová. Ilyenkor még egy nagyon együttműködő szolgáltató sem tud sokat segíteni a Tesónak, mivel a nyílt adat soha nem érintette az ő hálózatát:

Ezt a képet úgy tudjuk zöldíteni, hogy még mi magunk titkosítjuk az adatainkat, mielőtt kilőjük őket Bárhová. Ilyenkor még egy nagyon együttműködő szolgáltató sem tud sokat segíteni a Tesónak, mivel a nyílt adat soha nem érintette az ő hálózatát:

És kb. ennyi: mivel a nyílt adatokat valahol létre kell hozni, a saját területünk megfigyelésével (bepoloskázásával) a Nagy Testvér még mindig beleláthat a mocskos kis ügyeinkbe.

És kb. ennyi: mivel a nyílt adatokat valahol létre kell hozni, a saját területünk megfigyelésével (bepoloskázásával) a Nagy Testvér még mindig beleláthat a mocskos kis ügyeinkbe.

Hogy mi változott a mostani leak fényében? Az ég világon semmi: a felhőt definició szerint (kis túlzással) azért hívjuk így, mert nem tudjuk, és nem is érdekel minket, mi történik benne az adatokkal - ez a probléma és a rá adott megoldások évek óta változatlanok.

|Z| 2013.10.31. 09:33:27

b. á. 2013.10.31. 11:50:26

nevergone 2013.10.31. 17:33:58

buherator · http://buhera.blog.hu 2013.10.31. 18:52:58

@b. á.: A lényeg éppen az, hogy a szolgálatnak legtöbbször nem kell foglalkoznia a kriptóval, mert van egyszerűbb út (jelen esetben a bérelt optikán nincs kriptó)

@nevergone: A legtöbb korszerű szoftver (TrueCrypt, PGP, GPG, stb.) belsejében AES van szimmetrikus kriptóra, ez nagy valószínűséggel jó is.

Aron bacsi 2013.10.31. 21:44:44

Hunter Thompson 2013.10.31. 23:21:42

buherator · http://buhera.blog.hu 2013.11.03. 14:47:46