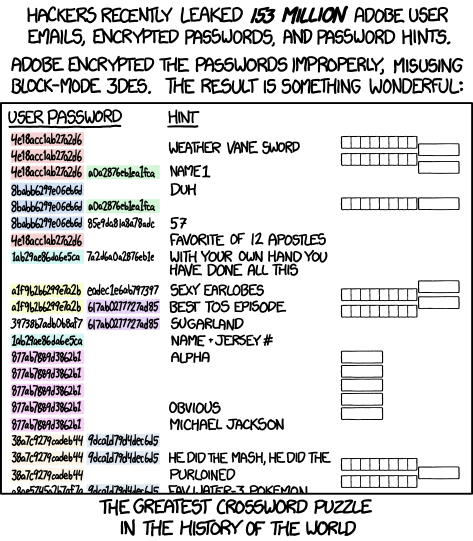

A CrySys Labor az Ukatemivel közösen elemzést készített az Adobe-tól kiszivárgott dumpban - ez jelenleg a legnagyobb nyilvános, éles rendszerből származó jelszó-adatbázis - található, magyar vonatkozású címekről. A statisztikák sajnos nem támasztják alá a marslakó-elméletet: úgy tűnik, mi is ugyanolyan rossz jelszavakat használunk mint bolygótársaink (illetve a maslakók is ugyanolyan rosszul választanak jelszót mint a földlakók, esetleg csak viszonylag kevés magyar marslakó...). Mivel az Adobe megtette azt a szívességet is a támadóknak, hogy jelszó-emlékeztető szövegeket is bekért a felhasználóktól, a kiszivárgott adatok ennek a kényelmi funkciónak a kockázatait is jól demonstrálják, a CrySys-Ukatemi megállapításai is jelentős mértékben támaszkodnak ezekre az információkra:

- Sok citromail.hu felhasználó jelszava “citrom” – nem túl kreatív és veszélyes

- Sok jelszó-tanács nagyon egyszerű ” a van ellentéte” “nem narancs” “A tudom ellentéte”

- Sok tanács kiad plusz információt “Ugyanaz, mint az xy@z.hu címemen” – ez külön segítség, hogy mit támadhatunk meg még a jelszóval.

“Mint mindenhol” – ez is egyértelműen gond, nemcsak, hogy ugyanazt a jelszót használja a felhasználó, de még segíti is a támadót, hogy továbbmenjen.- Sok felhasználó “nevem” “barátnő neve” “második nevem” szöveget írt, mondván, esetleg az email címéből ez nem következik. Ugyanakkor, a többi azonos jelszót

használó felhasználónak elég egy szempillantást venni az email címeire, és triviális, hogy ha 20 emberből 10-nek csilla szerepel a címében, akkor a jelszó csilla, vagy annak becézése lesz. És innentől egy vadidegenről azt is tudhatjuk, hogy mi a neve, barátnője neve, második neve stb., ami segítség ún. social engineering támadásokhoz is.

Az elemzés emellett kitér a helyes jelszóválasztási gyakorlat fontosságára is, kiemelve a jelmondatok, illetve hosszú, véletlengenerált jelszavak használatának előnyeit - itt ragadnám meg az alkalmat, hogy egy kicsit elmélyedjek a jelszótörés parktikus szempontjaiban, és megpróbáljam kicsit tisztázni a biztonsági szakemberek sokszor kuszának tűnő tanácsait. A mostani tanács pl. így szól:

a cseresznye151pok[1] sokkalta biztonságosabb, mint a kr1sztinaIloveyou[2]. A legjobb, ha valami generátorral készítünk jelszavakat, ezek sem tudnak csodát tenni, de egy DooYee7goe5EeFa[3] nagyon erős.

Tegyük most félre a jelszóemlékeztetőket (ezekkel általában nagyon könnyű a támadó dolga), és nézzük meg, miért rosszabb a 2. jelszó a társainál!

A legfontosabb érv, hogy a felhasználó családi hátterének, szokásainak ismeretében a 2. jelszó kitalálható. Ez természetesen nem jó, ha nem szeretnénk, ha pl. Krisztina megnézné, kinek és mit üzengetünk a fészen.

Érdemes azonban megjegyezni, hogy egy Adobe-hoz hasonló incidenst követően a támadó nem fog nekiállni találgatni (helyes kriptót, és nem létező jelszóemlékeztetőt feltételezve), hanem szótárakat és nyers erőt használ. Ebben az esetben a 2. jelszó vélhetően hasonlóan jól fog teljesíteni, azonban sajnos a kíváncsi hozzátartozók gyakoribbak, mint a jelszavakat érintő incidensek, ezért érdemes az előbbire is felkészülni.

Egy másik vetülete a problémának, hogy a jelmondatok is lehetnek rosszak: az ómilycsodásteazsúr[4] például gyengébb lehet, mint az 1. jelölt, mégpedig azért, mert a felhasznált szavak nem függetlenek egymástól (eltekintve attól, hogy a jelsóz egyben egy idézet is, ezekre pedig szintén lehet szótárakat készíteni):

A jelszótörők körében rég óta bevett módszer, hogy a lehetséges jelszavakat nem természetes sorrendjükben (pl. ABC sorrendben) próbálgatják, hanem valamiféle használati statisztikára alapozva. Egyszerű jelszavak esetén például feltételezhetjük, hogy a magán- illeve mássalhangzók felváltva követik egymást, hogy a jelszó kimondható és ezzel könnyebben megjegyezhető legyen. Ugyanígy a jelmondatoknál feltehetjük, hogy egy melléknevet jó eséllyel egy főnév fog követni (hú, de rég volt nyelvtan óra!). Ezzel persze a támadó által bejárandó kulcstér azonos méretű marad, azonban a nem véletlenszerűen generált jelszavakat hamarabb megtalálhatja. Elméletileg.

Gyakorlatilag azonban jelmondatok esetén számolni kell egy jó adag bizonytalansági tényezővel a nyelvtől elkezdve a ragokon és kötőszavakon át egyészen a mondat stílusáig (nagyon nem mindegy, hogy Ady-t idézünk, vagy a lulz-nyelvtant követjük). Emiatt az erősség-megjegyezhetőség egyensúlyára való tekintettel egy ilyen jelmondat jó kompromisszum lehet.

Mindemellett persze nem szabad megfeledkeznünk a jelszavak újrafelhasználásából adódó kockátokról, melyeket leginkább egy jól megválasztott (offline) jelszó menedzser alkalmazással minimalizálhatunk. Ezekekkel egy füst alatt a komplex jelszavak problémáját is elintézhetjük.

PS: Észrevettétek, hogy pl. a PayPal Copy-Paste-t letiltó biztonsági rendszere kifejezetten megnehezíti a jelszómenedzserek használatát?