Az ehavi célzott malware Kaspersky-éknél az MMORPG-ben utazó játékgyártókat célzó Winnti. A kártevő felfedezése egy véletlennek köszönhető: a biztonsági cégek még 2011-ben figyeltek fel egy nagy számú online játékost érintő támadássorozatra, melynek forrássa a játékgyártó frissítőszervere volt. A gyártónál történő nyomozás felderítette, hogy a játékosoknál detektált kódok feltehetően nem szándékosan kerültek a frissítő kiszolgálókra (64-bites binárist terjesztettek a 32-biten futó felhasználóknak is, a kártevők pedig nem aktiválódtak automatikusan) - bár többmillió felhasználó lefertőzése kétségtelenül vonzó potenciális lehetőség lehet.

A támadás valódi célja vélhetően inkább ipari kémkedés, illetve érvényes digitális tanúsítványok megszerzése lehetett - utóbbiak igen jó szolgálatot tehetnek más támadások erősítéséhez. A támadás a már megszokott (?) célzott adathalászat+trójai sémára épült, a szálak pedig újfent Kínába vezetnek.

+++

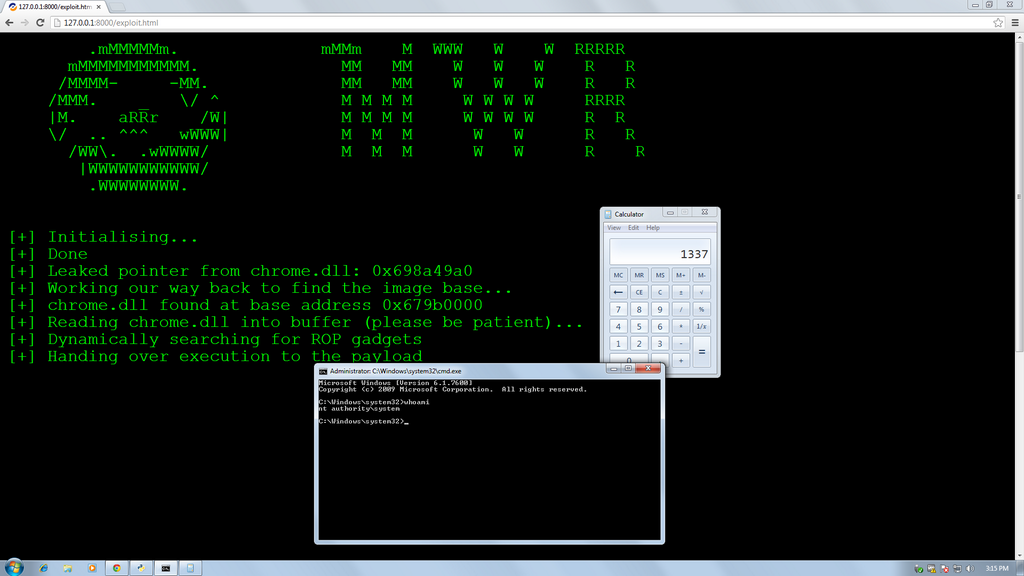

Technikai szempontból sokkal érdekesebb a malware.lu és az itrust közös kutatása, melyben a híres Mandiant jelentés tárgyát képző APT1 csoportot gyakorlatilag visszahackelték a luxemburgi malware vadászok. Ehhez először is egy, a támadások során használt, publikusan is elérhető Poison Ivy RAT-t érintő sérülékenységet használtak ki, miután sikerült kipörgetniük a C&C jelszavát. Erre az incidensre azonban az üzemeltetők a szokatlan hálózati kapcsolatok alapján felfigyeltek, így a későbbi információszerzéshez egy speciális shellkódot kellett használni, ami a Poison Ivy által használt socketet lecserélte egy bind shellre, így a kommunikáció az eredeti proxyn keresztül folyhatott tovább.

A Poison Ivy szerverek vizsgálata a korábbiakban nem látott részletességű képet rajzolt az APT1 működéséről, részletesen bemutatva a támadó infrastruktúrát, az áldozatokat, a tőlük gyűjtött információkat, valamint a felhasznált eszközöket is. A támadók célpontonként dedikált C&C-Proxy szerver párokat használtak, és néhány esetben kifejezetten a "kliensre" szabott távoli elérést biztosító szoftvereket készítettek. A begyűjtött információk a bevett intézmények hálózatainak mélyéről származnak, a hálózati szeparáció tehát nem állta útját a behatolóknak. Nem meglepő, hogy a Poison Ivy szervereken ismét kínai nyelvű Windows-ok futottak...

Az ellentámadás azonban itt nem állt meg: az egyik egyedi fejlesztésű, Terminatorként hivatkozott trójaiban sikerült ugyanis egy távoli kódfuttatásra alkalmas puffer túlcsordulást felfedezni, így a luxemburgiak végigpásztázták pár IP tartományt, és az általuk csak "Judgement Day"-nek keresztelt exploittal befoglalták a vezérlő szervereket is - ezek tartalmáról azonban a tanulmány már nem tesz érdemi említést.

Az említett scannerek és exploitok megtalálhatók a linkelt tanulmányban, aki elég bátor, elkezdheti hackelni a kínaiak gépeit :)