A legutóbbi, célzott támadásokhoz használt IE 0-day hiba körül egyre sűrűbb az élet. Egyrészt az Exodus Intelligence közzétett egy leegyszerűsített, heap-spray-t nem igénylő PoC exploiot valamint az ennek kifejelesztéséhez vezető út részletes leírását , majd közölték, hogy a Microsoft által ideiglenes megoldásként kiadott FixIt nem nyújt megfelelő védelmet, és az EMET hardeningjei is megkerülhetők (utóbbihoz hozzá tartozik, hogy az eszköz soha nem ígért teljes körű védelmet, csak a támadó költségeinek emelését, ami be is vált). Ezzel kapcsolatban vadiúj posztsorozat van készülőben, az első darab remélhetőleg néhány héten belül elkészül.

Az exploit-mesterek mellett a biztonsági cégek sem tétlenkedtek: a Symantec szerint a most megfigyelt támadás egy évek óta zajló projekt része, melynek első állomását a Google elleni Aurora akciónál láthattuk. A különböző 0-day támadásokat egyebek mellett a heap sprayinghez használt (és a tényleges malware-t telepítő) SWF állományok kötik össze, melyek több függetlennek tűnő esetben is teljesen azonosak, vagy nagyon hasonlítottak egymásra, pl. ugyanolyan debug szimbólumokat tartalmaztak. Az egyik ilyen szimbólum neve alapján a támadóhadjáratot Elderwood Projectnek nevezték el.

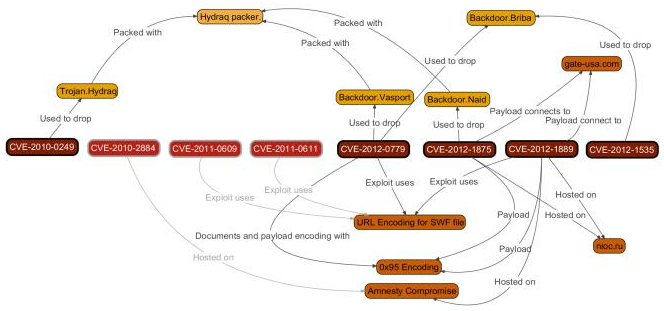

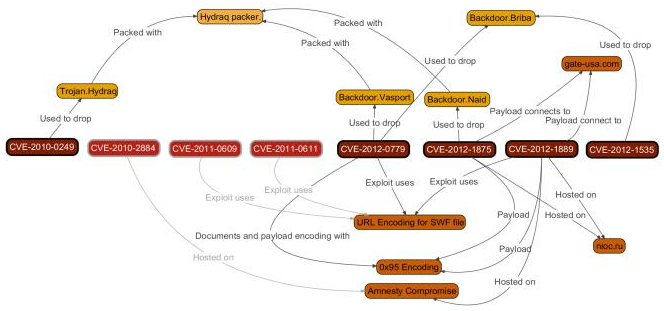

A projekt bonyolítói feltehetően nagy számú 0-day exploittal rendelkeznek, melyeket jellemzően két féle módon juttatnak el célpontjaikhoz: Célzott adathalász támadások esetén az exploitot egy legitim, a célpont számára releváns dokumentumba csomagolják, és e-mailen küldik el, míg az ún. "watering hole"* metódus alkalmazásakor a egy, a célpont által feltehetően gyakran látogatott honlapot törnek fel, és onnan szolgálják ki a támadó kódot. A projekt áldozata volt például az Amnesty International is, de így-vagy úgy, a legtöbb esettel már találkozhattatok a blogon:

A célpontok között a Symantec riportja szerint védelmi beszéllítók, fegyvergyártók és repüléstechnikai cégek, valamint más kritikus ágazatok szereplői kaptak helyet. A támadók felkészültségét jól mutatja, hogy több esetben akár 30 napon belül új 0-day támadást indítottak az előző akció lelepleződése után - mindez kiforrott infrastruktúrát (és persze egy rakat betárazott 0-day-t) igényel, így a Symantec már egy komplett Elderwood Frameworkről beszél, melynek különböző jellemzői, például a több támadásban megosztott C&C infrastruktúra, a kódolási és obfuszkációs módszerek, az újrahasznosított SWF fájlok valamint az általuk lehúzott trójaik alapján nagy magabisztossággal állítható, hogy nem utánzók, hanem ugyanaz a csoport áll a felsorolt támadások hátterében.

(c) Symantec

(c) Symantec

És hogy kik lennének ők? Az AlienVault Labs kutatásai erre a kérdésre is részben választ adhatnak. A malware elemzéssel foglalkozó cég munkatársai még egy tibeti aktivistákkal szembeni akció kapcsán kezdtek el foglalkozni az Elderwood Projectben is használt PlugX trójaival, valamint az azt berántó SWF-fájllal.

A trójai telepítési módja külön szót érdemel: az exploit sikeres lefutása után az SWF fájlban lévő shellkód három fájlt tölt le: ezek közül az egyik az NvSmart.exe, az NVIDIA egy teljesen legitim programja a cég hiteles digitális aláírásával, a másik egy DLL, a harmadik pedig egy obfuszkált bitkatyvasz. Az NvSmart.exe, mivel digitálisan aláírt, az operációs rendszer illetve a biztonsági programok szemponjából kiemelt ügyfél, akire kevésbé szigorú ellenőrzések vonatkoznak, így könnyen telepítheti magát úgy, hogy automatikusan elinduljon minden rendszerindításkor. Szárnysegédjét, a bizonyos DLL-t azonban a támadók lecserélték, így az ebbe elhelyezett kicsomagoló kód minden alkalommal élesítheti a harmadik fájlban rejtőző PlugX trójait.

Az AlienValut kutatása azonban még érdekesebb infókkal is szolgált: a trójai debug információit összevetve korábbi kártevőmintákkal találtak egy debug szimbólumokra mutató elérési utat, ami tartalmazta a létrehozó felhasználó nevét is (ez az információ tipikusan benne marad a lefordított Windows binárisokban), például:

C:\Users\whg\Desktop\Plug\FastGui(LYT)\Shell\Release\Shell.pdb

De ki lehet ez a WHG? Az elmezett szoftverek forrása után kutatva a Google a cnasm.com-ra vezette a kutatókat, ahol meg is találták whg profilját egy e-mail címmel és egy ICQ azonosítóval egyetemben. Az e-mail címből aztán egy sor domain bejegyzést is elő lehetett keríteni, melyek egy kínai szoftverbiztonsággal foglalkozó céghez vezetnek, de WHG barátunk nem egy James Bond (de legalábbis nem látta a híres OPSEC for Hackers c. előadást), így még a profilképét is elérhetővé tette a CHDN-en (Chinese Software Developer Network), valamint mint utóbb kiderült, egy szintén WHG néven, arcképpel ellátott fórumbejegyzést használt a hálózati kapcsolat tesztelésére.

Talán mindez túl szép is ahhoz, hogy igaz legyen...

* A név az itatóknál várakozó ragadozóra utal, aki tudja, hogy a préda egyszer biztosan szomjas lesz

Ha ezt a blogot - vagy bármi mást - RSS-en keresztül követed, ha redditet olvasol, akkor Aaron munkájának gyümölcseit fogyasztod. Az hogy az Egyesült Államokban nincs SOPA/PIPA, és nálunk sincs ACTA, azt is részben Aaronnak köszönhetjük. Azt hogy Aaron most halott, azt részben egy

Ha ezt a blogot - vagy bármi mást - RSS-en keresztül követed, ha redditet olvasol, akkor Aaron munkájának gyümölcseit fogyasztod. Az hogy az Egyesült Államokban nincs SOPA/PIPA, és nálunk sincs ACTA, azt is részben Aaronnak köszönhetjük. Azt hogy Aaron most halott, azt részben egy  Aaron igazi hacker volt, a technológia okozta legális szürkezónát használta fel, hogy kitágítsa a rendelkezésre álló kereteket, és a világot egy jobb irányba fordítsa. Aaron a JSTOR/MIT incidens előtt egy évvel az Egyesült Államokbeli bírósági határozatok jelentős részét szabadította fel. Aki emléket akar neki állítani, vagy folytatni a munkáját, annak itthon is bőven van hasonló kisajátított adatsiló. A rendszerváltozás után kialakult vadkeleti körülmények között sok olyan információt magánosítottak, amely közérdekű vagy közérdekből nyilvánosnak kell lennie, ennek ellenére mai napig csak nagyon korlátozottan érhető el. A jelenlegi kormány sok adathalmazt visszaállamosított, de igazából csak tulajdonosváltás történt, az adatok hozzáférése és újrafelhasználása továbbra is komoly akadályokba ütközik.

Aaron igazi hacker volt, a technológia okozta legális szürkezónát használta fel, hogy kitágítsa a rendelkezésre álló kereteket, és a világot egy jobb irányba fordítsa. Aaron a JSTOR/MIT incidens előtt egy évvel az Egyesült Államokbeli bírósági határozatok jelentős részét szabadította fel. Aki emléket akar neki állítani, vagy folytatni a munkáját, annak itthon is bőven van hasonló kisajátított adatsiló. A rendszerváltozás után kialakult vadkeleti körülmények között sok olyan információt magánosítottak, amely közérdekű vagy közérdekből nyilvánosnak kell lennie, ennek ellenére mai napig csak nagyon korlátozottan érhető el. A jelenlegi kormány sok adathalmazt visszaállamosított, de igazából csak tulajdonosváltás történt, az adatok hozzáférése és újrafelhasználása továbbra is komoly akadályokba ütközik.